Презентация "Угрозы безопасности информации, их виды" по информатике – проект, доклад

Презентацию на тему "Угрозы безопасности информации, их виды" можно скачать абсолютно бесплатно на нашем сайте. Предмет проекта: Информатика. Красочные слайды и иллюстрации помогут вам заинтересовать своих одноклассников или аудиторию. Для просмотра содержимого воспользуйтесь плеером, или если вы хотите скачать доклад - нажмите на соответствующий текст под плеером. Презентация содержит 15 слайд(ов).

Слайды презентации

Список похожих презентаций

Виды информации. Техника безопасности

Техника безопасности и организация рабочего места. ТБ в кабинете информатики: входите в кабинет спокойно, осторожно, не торопясь, не толкаясь, не ...Виды носителей информации

Носитель информации -. любой материальный объект или среда, способный достаточно длительное время сохранять (нести) в своей структуре занесённую в/на ...История цифр и их связь с кодированием информации

Содержание. История цифр Римские цифры Цифры Майя Цифра Ноль Индийские цифры Системы счисления Позиционная система счисления Не позиционная система ...Виды информации и способы её представления

Виды информации по способу восприятия человеком. Зрительная; Звуковая; Вкусовая; Запахи; Ощущения. Зрительная информация. Зрительная информация; ПРИМЕРЫ: ...Виды информации по форме представления

План:. Числовая информация Примеры числовой информации Текстовая информация Графическая информация Звуковая информация Видеоинформация. ЧИСЛОВАЯ ИНФОРМАЦИЯ. ...Виды информации

Урок повторение Виды информации Человек и компьютер. Дополним таблицу. Исполни команды. Закрой глаза Возьми чашку Определи по запаху, что в ней, и ...Виды информации

Данные. информация, представленная в пригодном для компьютера виде (в двоичном коде). Программа. Последовательность команд, которую выполняет компьютер ...Архитектура компьютера. Современные виды внешних устройств

Цели занятия образовательная развивающая воспитательная. образовательная:. сформировать понятие архитектуры компьютера рассмотреть основные компоненты ...Защита информации в Интернете

Проведение финансовых операций с использованием Интернета, заказ товаров и услуг, использование кредитных карточек, доступ к закрытым информационным ...Кодирование информации

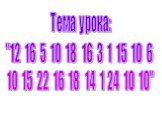

Рабочий стол 18 1 2 16 25 10 11 19 20 16 13. . Тема урока: "Кодирование информации". Код – это система условных знаков для представления информации. ...Кодирование и обработка графической информации

Графическая информация. Дискретная (цифровая). Аналоговая (непрерывная). Пространственная дискретизация. Пространственная дискретизация – это такое ...Алгоритмы и их свойства

Что такое алгоритм? Для чего нужны алгоритмы? Какими свойствами обладают алгоритмы? Кто такой исполнитель? Алгоритм заваривания чая. Вскипятить воду. ...Информационная деятельность человека. Обработка информации

Приобретая жизненный опыт, наблюдая мир вокруг себя, иначе говоря – накапливая все больше и больше информации, человек учится делать выводы. В древности ...Алфавитный подход к измерению количества информации

Измерение информации. Алфавитный подход Алфавит – набор букв, знаков, цифр и других символов, используемых в тексте. Полное число символов называется ...Алфавитный подход к определению количества информации

Сколько символов в компьютерном алфавите? Каков объем информации, содержащейся в книге, на аудиокассете, на компакт-диске, в библиотеке? Для передачи ...Безопасность сети. Средства обеспечения безопасности сети

Безопасность сети. Средства обеспечения безопасности сети. Компьютерная и сетевая безопасность. Брандмауэр. Механизм виртуальных частных сетей. Безопасная ...Безопасность информации

Защита экономической информации. Системы защиты информации представляют собой комплекс специальных мер законодательного и административного характера, ...Безопасность и защита информации

Темы курса:. Правовая информация, система и информатика. Информационная безопасность. Информатизация и глобализация общества. Электронное правительство. ...Архитектура компьютера основные устройства и их функции

Надо поздороваться не словами, а молча - глазами. При этом постараться глазами показать, какое сегодня у Вас настроение. ЗДРАВСТВУЙ, ЭТО Я! Задача: ...Антивирусные программы и их классификация

Цели и задачи урока:. Цель урока: - рассмотреть назначение антивирусных программ Задачи урока: 1) рассмотреть понятие «антивирусные программы» 2) ...Конспекты

Алгоритмы и их исполнители, виды моделей

Тема:. . «. Алгоритмы и их исполнители, виды моделей». Тип урока: . изучение нового материала. Цели урока:. Образовательные:. сформировать ...Информация. Виды, свойства информации

ПЛАН-КОНСПЕКТ УРОКА. Информация. Виды, свойства информации. . . Чайка Насима Ринатовна. . . . . МБОУ «Старо-Онохойская основная ...Информация. Виды, свойства информации

КОНСПЕКТ УРОКА. «Информация. Виды, свойства информации». . . Абайдуллина Динара Ринатовна. . . . . МБОУ – Старокулаткинская сош ...Информация и её виды. Восприятие информации человеком

Тема урока. : «Информация и её виды. Восприятие информации человеком». (8 класс, УМК И.Г. Семакина). Цели урока:. образовательные. :. Знакомство ...Информация, виды информации, информационные процессы

Тема урока: Информация, виды информации, информационные процессы. . . Цели урока:. ввести понятие «информация», «информационный процесс», познакомить ...Информатика. Информация. Виды информации и способы ее обработки

№. . 5 класс . . . Урок 2. . . . Тема урока:. . Информатика. Информация. Виды информации и способы ее обработки. . . Цель урока:. ...Информатика. Информация. Виды информации и способы ее обработки. Информационная картина мира

Тема урока:. «Информатика. Информация. Виды информации и способы ее обработки. Информационная картина мира». Цель урока:. 1. Образовательная:. ...Киберугрозы современности: главные правила их распознавания и предотвращения

Тема урока: «Киберугрозы современности: главные правила их распознавания и предотвращения». Учитель: Полиенко Елена ...Информатика и информация. Виды информации

5 класс. План-конспект урока по информатике. . . Тема. Информатика и информация. Виды информации. Тип урока. : комбинированный. Цель:. ознакомление ...Виды информации

. Тема урока:. «Виды информации». Автор: Ворошилова Наталья Сергеевна. МОУ СОШ №2 г.о. Отрадный Самарской области. учитель ...Советы как сделать хороший доклад презентации или проекта

- Постарайтесь вовлечь аудиторию в рассказ, настройте взаимодействие с аудиторией с помощью наводящих вопросов, игровой части, не бойтесь пошутить и искренне улыбнуться (где это уместно).

- Старайтесь объяснять слайд своими словами, добавлять дополнительные интересные факты, не нужно просто читать информацию со слайдов, ее аудитория может прочитать и сама.

- Не нужно перегружать слайды Вашего проекта текстовыми блоками, больше иллюстраций и минимум текста позволят лучше донести информацию и привлечь внимание. На слайде должна быть только ключевая информация, остальное лучше рассказать слушателям устно.

- Текст должен быть хорошо читаемым, иначе аудитория не сможет увидеть подаваемую информацию, будет сильно отвлекаться от рассказа, пытаясь хоть что-то разобрать, или вовсе утратит весь интерес. Для этого нужно правильно подобрать шрифт, учитывая, где и как будет происходить трансляция презентации, а также правильно подобрать сочетание фона и текста.

- Важно провести репетицию Вашего доклада, продумать, как Вы поздороваетесь с аудиторией, что скажете первым, как закончите презентацию. Все приходит с опытом.

- Правильно подберите наряд, т.к. одежда докладчика также играет большую роль в восприятии его выступления.

- Старайтесь говорить уверенно, плавно и связно.

- Старайтесь получить удовольствие от выступления, тогда Вы сможете быть более непринужденным и будете меньше волноваться.

Информация о презентации

Дата добавления:25 апреля 2015

Категория:Информатика

Содержит:15 слайд(ов)

Поделись с друзьями:

Скачать презентацию