Презентация "Безопасность информации" (10 класс) по информатике – проект, доклад

Презентацию на тему "Безопасность информации" (10 класс) можно скачать абсолютно бесплатно на нашем сайте. Предмет проекта: Информатика. Красочные слайды и иллюстрации помогут вам заинтересовать своих одноклассников или аудиторию. Для просмотра содержимого воспользуйтесь плеером, или если вы хотите скачать доклад - нажмите на соответствующий текст под плеером. Презентация содержит 16 слайд(ов).

Слайды презентации

Список похожих презентаций

Безопасность и защита информации

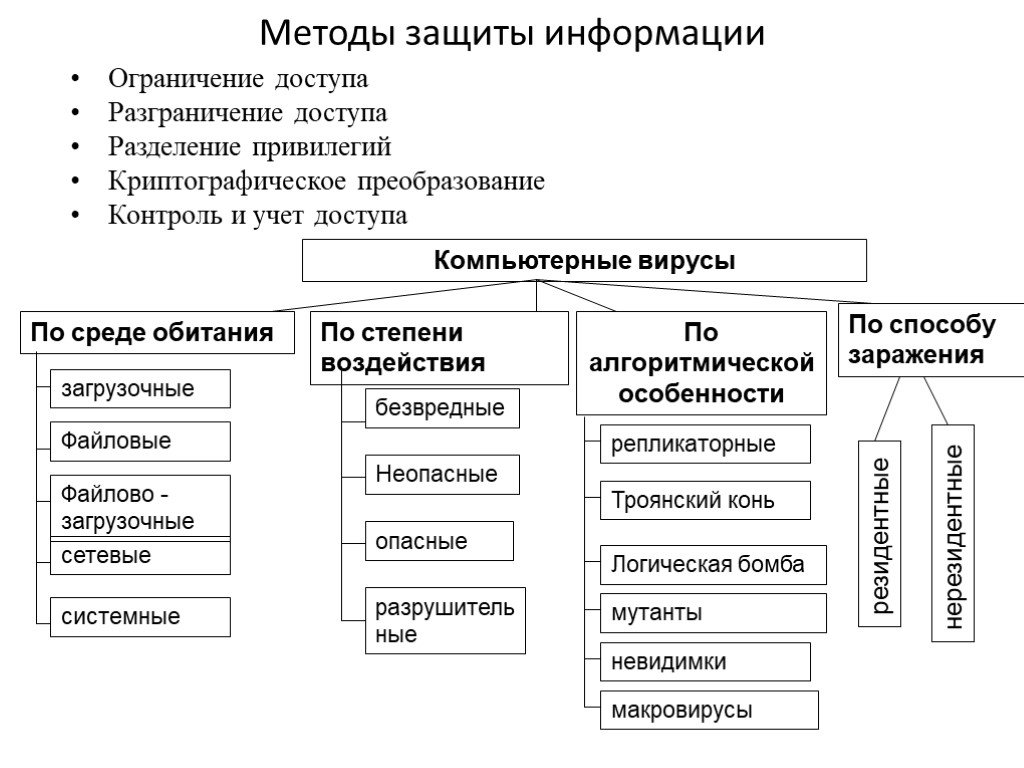

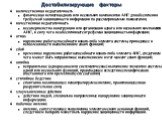

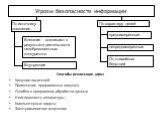

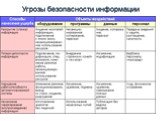

Темы курса:. Правовая информация, система и информатика. Информационная безопасность. Информатизация и глобализация общества. Электронное правительство. ...Информационная безопасность. Методы защиты информации

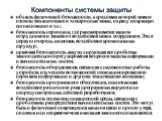

Информационной безопасностью называют комплекс организационных, технических и технологических мер по защите информации от неавторизованного доступа, ...Защита собственной информации от несанкционированного доступа

В настоящее время наша жизнь, немыслима без современных информационных технологий. Однако именно высокая степень автоматизации порождает риск снижения ...Защита информации от несанкционированного доступа

Использование компьютеров и автоматизированных технологий приводит к появлению ряда проблем для руководства организацией. Компьютеры, часто объединенные ...Защита собственной информации от несанкционированного доступа

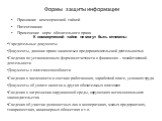

Несанкционированный доступ –чтение, обновление или разрушение информации при отсутствии на это соответствующих полномочий. Способы защиты информации. ...Единицы представления информации

Для обработки данных с помощью средств вычислительной техники они должны быть преобразованы в понятную для ЭВМ форму. Для автоматизации работы с данными ...Защита информации

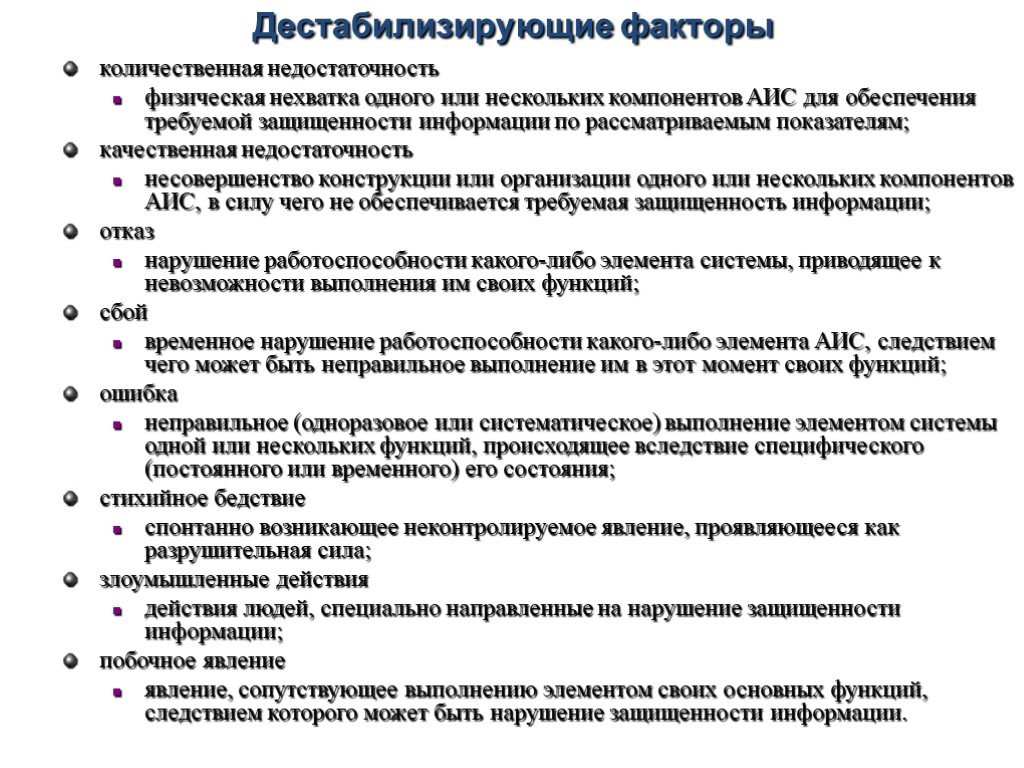

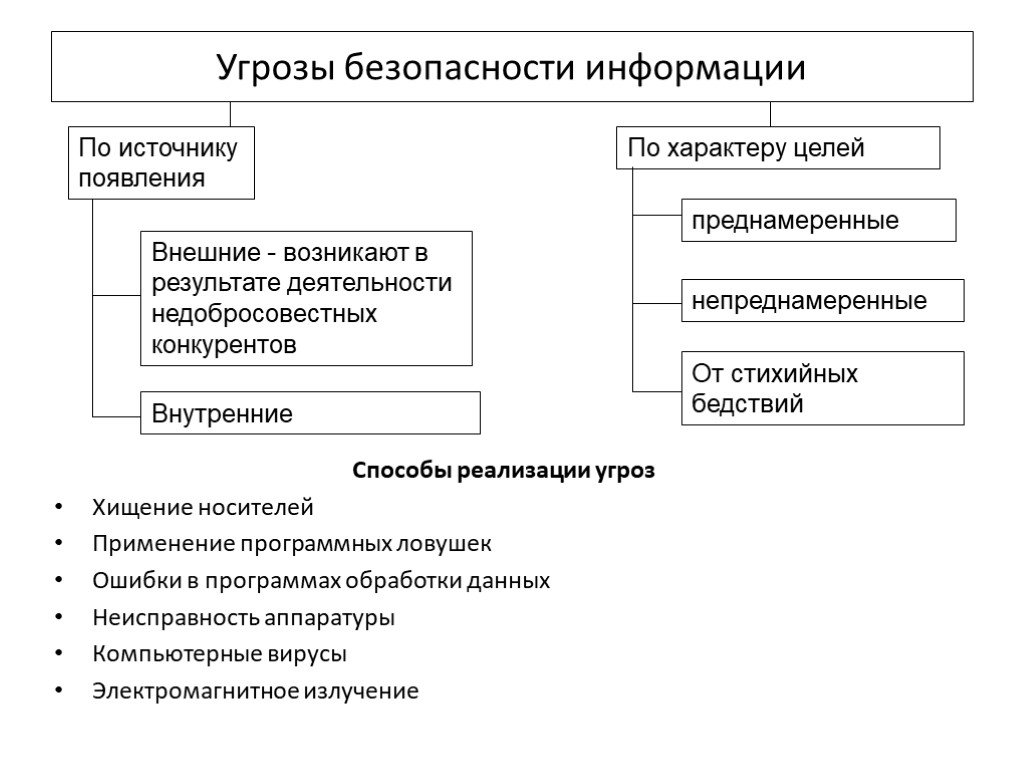

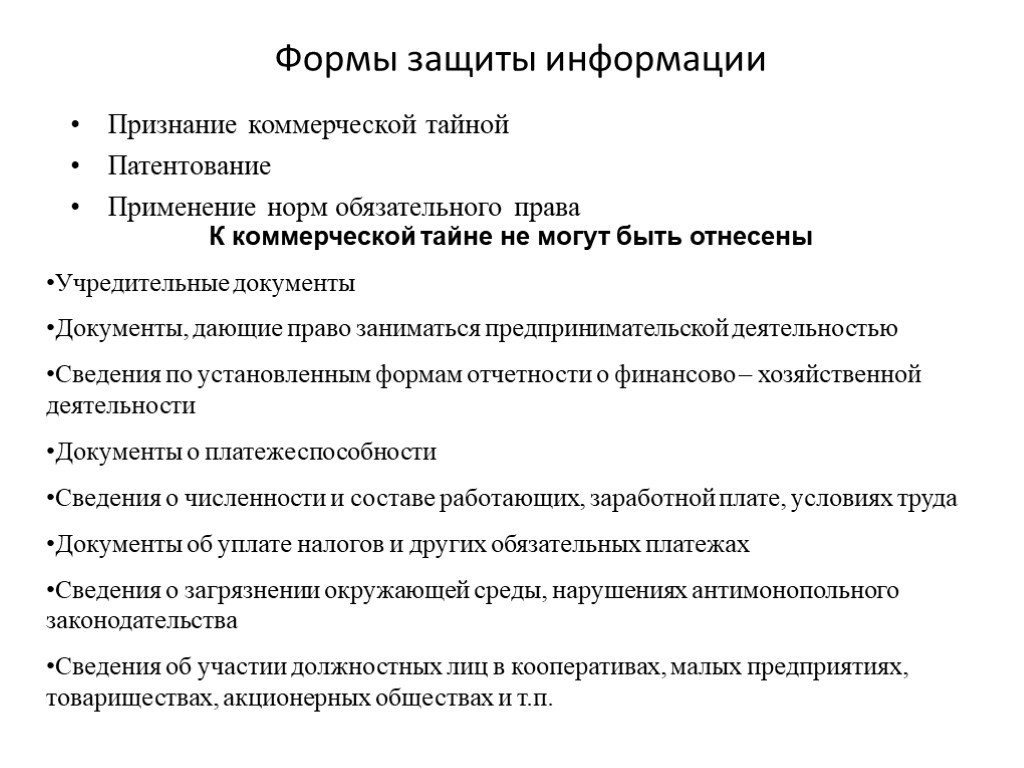

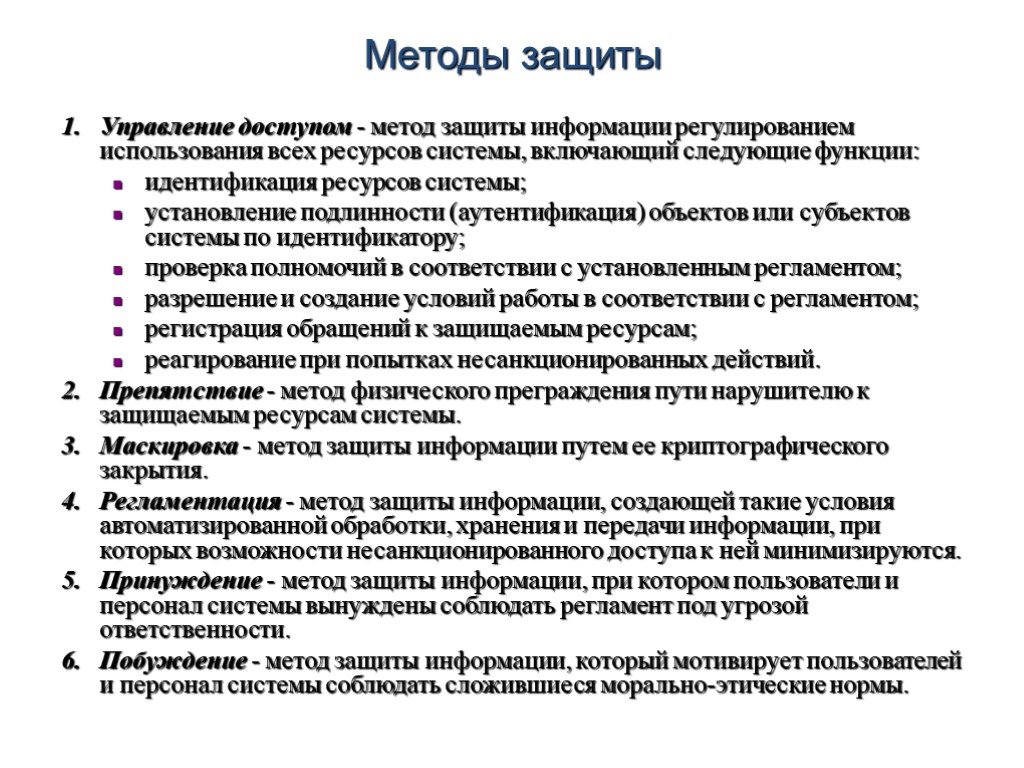

Основные определения. Защита информации – это комплекс мероприятий, направленных на обеспечение информационной безопасности. Информационная безопасность ...Кодирование графической информации

Формы представления информации. Графическая информация может быть представлена в двух формах: Аналоговая (примером служит художественное полотно, ...Кодирование и обработка звуковой информации

Единица измерения громкости звука – децибел (дбл). Звук Нижний предел чувствительности человеческого уха Шорох листьев Разговор Гудок автомобиля Реактивный ...Безопасность в виртуальном мире

Цели родительского собрания: познакомить родителей с основами безопасности при работе учащихся в интернете; скоординировать влияние родителей и школы ...Алфавитный подход к определению количества информации

Сколько символов в компьютерном алфавите? Каков объем информации, содержащейся в книге, на аудиокассете, на компакт-диске, в библиотеке? Для передачи ...Анализ информации представленной в виде схем

Задача:. На схеме нарисованы дороги между четырьмя населёнными пунктами А, В, С, Д и указаны протяжённости данных дорог:. А С Д В 3 6. Определите. ...Алфавитный подход к определению количества информации

Ответьте на вопросы:. Что такое АЛФАВИТ? Приведите примеры АЛФАВИТОВ. Что такое МОЩНОСТЬ алфавита? Какова МОЩНОСТЬ … Русского алфавита? Числового ...Алфавитный подход к измерению количества информации

Измерение информации. Алфавитный подход Алфавит – набор букв, знаков, цифр и других символов, используемых в тексте. Полное число символов называется ...Алфавитный подход к измерению информации

Бит – наименьшая единица измерения информации (от англ. binary digit – двоичный знак). 1 байт = 8 битов. Алфавит – множество символов, используемых ...Измерение информации

Минимальная единица измерения информации бит. В вычислительной технике битом называют наименьшую порцию памяти, необходимую для хранения одного из ...Безопасность в интернете

Цель исследования. Классифицировать основные Интернет-опасности и освоить правила защиты от них. Все школьники являются пользователями Интернета, ...История хранения информации

Знания накопленные в течении человеческой жизни, не могут сохранятся генетическим путем. Память – самый первый инструмент хранения информации. Люди ...Безопасность в интернете

"Презентация подготовлена для конкурса "Интернешка" http://interneshka.org/". ГОЛОВА НА ТО ДАНА, ЧТО БЫ МЫСЛИЛА ОНА! Если хочешь скачать картинку ...Конспекты

Носители информации

Технологическая карта урока. Матвеева. Информатика . 2 класс. ФГОС. Урок 8. Носители информации. Цели урока:. -. анализ контрольной работы №1. ...Количество информации, единицы ее измерения

Тема урока. : «Количество информации, единицы ее измерения». . Цель урока. :. Ввести понятие «количество информации»; познакомить с единицами ...Международный день защиты информации

Государственное бюджетное образовательное учреждение. начального профессионального образования. ПРОФЕССИОНАЛЬНЫЙ ЛИЦЕЙ №114. Московской области. ...Представление информации в ЭВМ. Кодирование информации

Тема: " Представление информации в ЭВМ. Кодирование информации". Цель урока:. Формирование первоначальных представлений о кодировке информации, ...Кодирование текстовой, графической и звуковой информации

10 класс. Физико-математический профиль. ОС Alt Linux «Школьный мастер 5.0.2» или Windows. . Конспект урока для 10 класса на тему «Кодирование ...Определить источник и приемник информации

«Определить источник и приемник информации». Врач осматривает больного. . Дедушка читает газету. . Машина сигналит пешеходу. . Лена ...Поиск информации в Интернете

Учитель информатики МОУ «СОШ №47» города Магнитогорска. Куприянова Ирина Николаевна. . Конспект урока по информатике и ИКТ. Тема: «Поиск информации ...Алфавитный подход к определению количества информации

8 класс. Информатика. Тема: Алфавитный подход к определению количества информации. Цель урока:. Образовательная. Формирование понятия ...Алфавитный подход к определению количества информации

МОУ «Совхозная средняя общеобразовательная школа». Открытый урок по информатике. . в рамках РМО. по теме:. . «Алфавитный подход ...Алфавитный подход к измерению информации

Волкова Евгения Игоревна. учитель информатики. МАОУ "СОШ№9 им. А.С. Пушкина с углубленным изучением предметов физико-математического цикла", г. ...Советы как сделать хороший доклад презентации или проекта

- Постарайтесь вовлечь аудиторию в рассказ, настройте взаимодействие с аудиторией с помощью наводящих вопросов, игровой части, не бойтесь пошутить и искренне улыбнуться (где это уместно).

- Старайтесь объяснять слайд своими словами, добавлять дополнительные интересные факты, не нужно просто читать информацию со слайдов, ее аудитория может прочитать и сама.

- Не нужно перегружать слайды Вашего проекта текстовыми блоками, больше иллюстраций и минимум текста позволят лучше донести информацию и привлечь внимание. На слайде должна быть только ключевая информация, остальное лучше рассказать слушателям устно.

- Текст должен быть хорошо читаемым, иначе аудитория не сможет увидеть подаваемую информацию, будет сильно отвлекаться от рассказа, пытаясь хоть что-то разобрать, или вовсе утратит весь интерес. Для этого нужно правильно подобрать шрифт, учитывая, где и как будет происходить трансляция презентации, а также правильно подобрать сочетание фона и текста.

- Важно провести репетицию Вашего доклада, продумать, как Вы поздороваетесь с аудиторией, что скажете первым, как закончите презентацию. Все приходит с опытом.

- Правильно подберите наряд, т.к. одежда докладчика также играет большую роль в восприятии его выступления.

- Старайтесь говорить уверенно, плавно и связно.

- Старайтесь получить удовольствие от выступления, тогда Вы сможете быть более непринужденным и будете меньше волноваться.

Информация о презентации

Дата добавления:23 января 2019

Категория:Информатика

Содержит:16 слайд(ов)

Поделись с друзьями:

Скачать презентацию