Презентация "Информационная безопасность. Методы защиты информации" (10 класс) по информатике – проект, доклад

Презентацию на тему "Информационная безопасность. Методы защиты информации" (10 класс) можно скачать абсолютно бесплатно на нашем сайте. Предмет проекта: Информатика. Красочные слайды и иллюстрации помогут вам заинтересовать своих одноклассников или аудиторию. Для просмотра содержимого воспользуйтесь плеером, или если вы хотите скачать доклад - нажмите на соответствующий текст под плеером. Презентация содержит 21 слайд(ов).

Слайды презентации

Список похожих презентаций

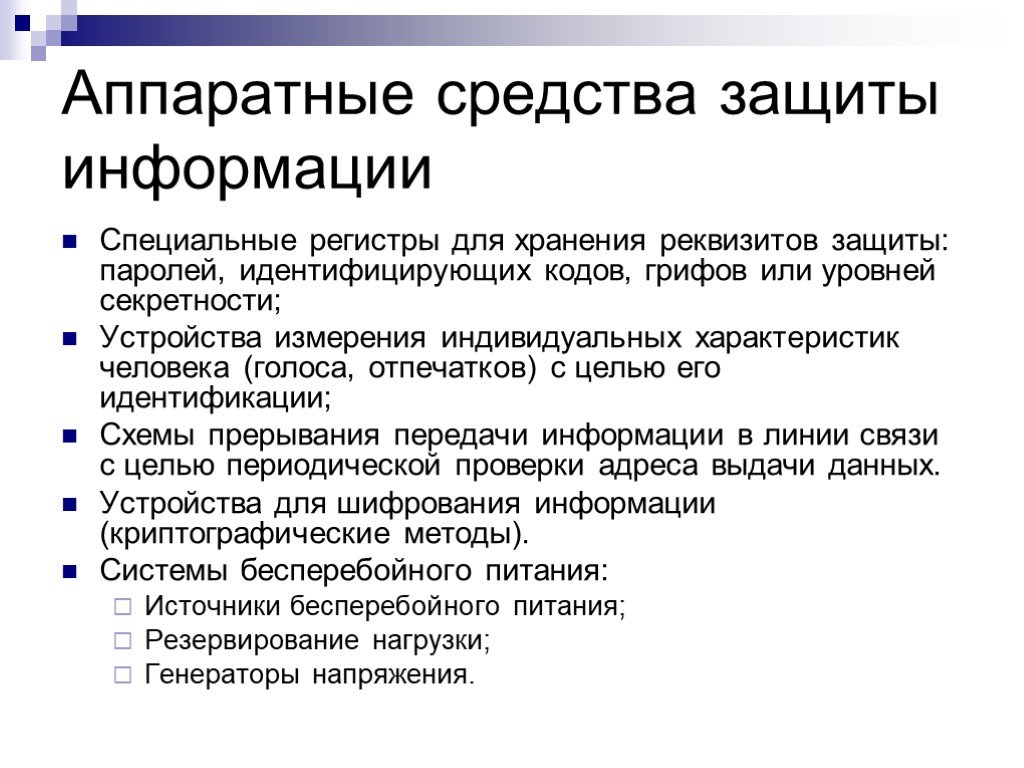

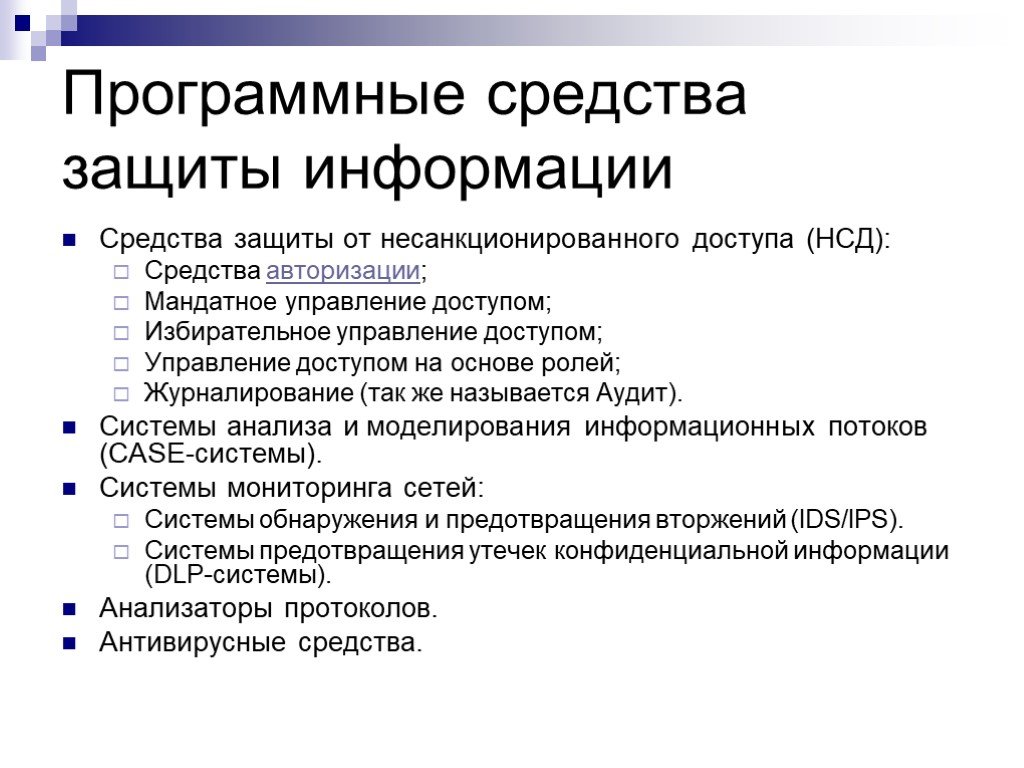

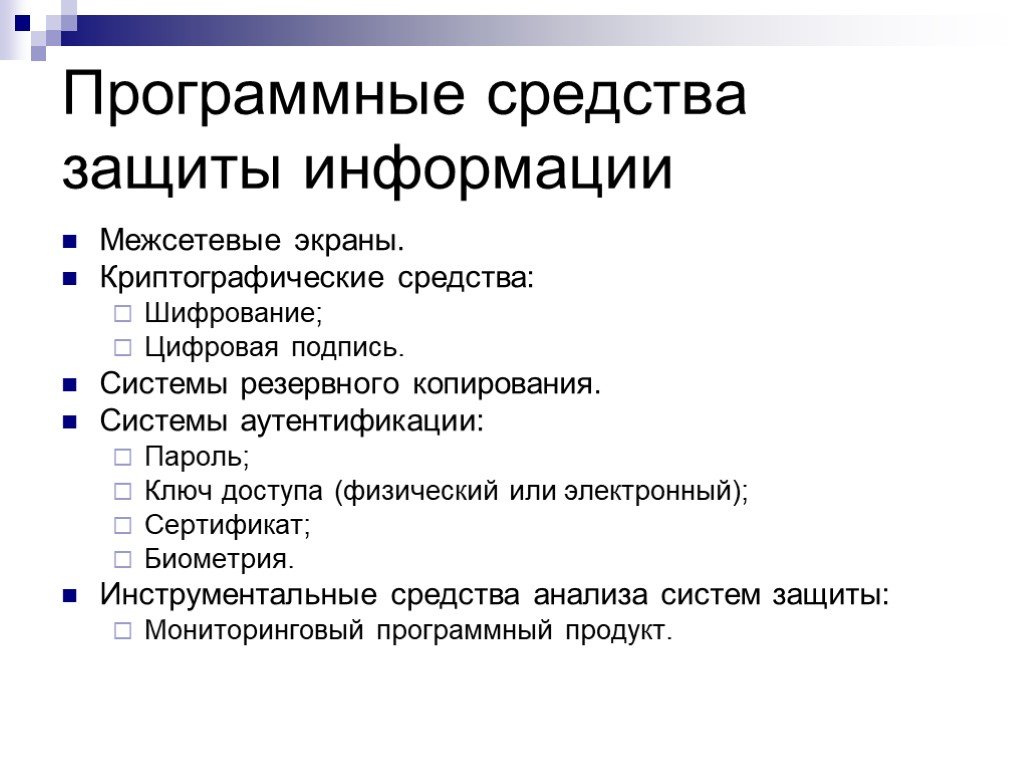

Инженерно-технические методы и средства защиты информации

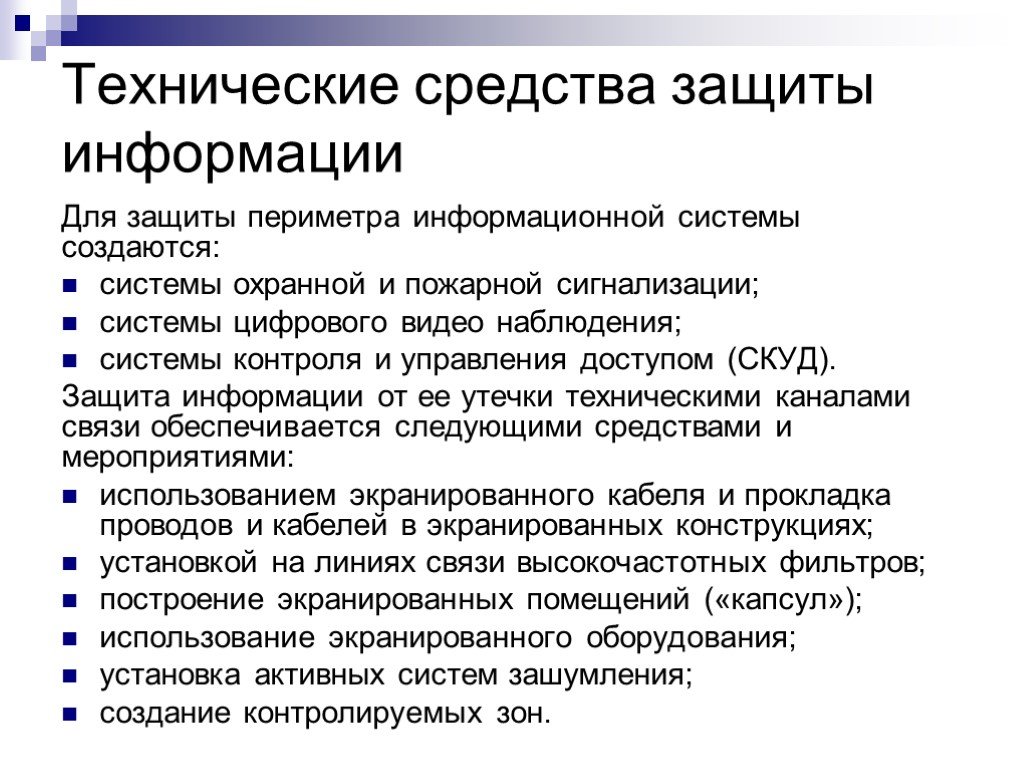

Это физические объекты, механические, электрические и электронные устройства, элементы конструкций зданий, средства пожаротушения и др. обеспечивают: ...Законодательство и информационная безопасность

Задачи в информационной сфере. установление необходимого баланса между потребностью в свободном обмене информацией и допустимыми ограничениями ее ...Информационная деятельность человека. Обработка информации

Приобретая жизненный опыт, наблюдая мир вокруг себя, иначе говоря – накапливая все больше и больше информации, человек учится делать выводы. В древности ...Информационная безопасность

Литература:. а) основная: Мельников В.П. Информационная безопасность и защита информации: учебное пособие для вузов/Мельников В.П. В.П. Мельников, ...Информационная безопасность общества

Человеческое общество прошло этапы овладения веществом, затем энергией и, наконец, информацией. Возникла потребность передачи и хранения информации. ...Информационная безопасность

Информационная безопасность детей. Это состояние защищенности детей, при котором отсутствует риск, связанный с причинением информацией, в том числе ...Информационная безопасность

Б Е З О П А С Н О С Т Ь И Н Ф О Р М А Ц И И. Информационная безопасность – это защищенность жизненно важных информационных ресурсов и систем от внешних ...Безопасность информации

Защита экономической информации. Системы защиты информации представляют собой комплекс специальных мер законодательного и административного характера, ...Информационная безопасность

Познакомиться с основами информационной безопасности, определить основные направления развития этой области знаний, сформировать элементы «информационной ...Информационная безопасность

Задание №1. Выберите наименьшее количество информации: 1). 2 Килобайта 2). 2000 Байт 3). 16380 Бит 4). 2176 Байт. 2). 2000 Байт. Задание №2. Вычислить ...Информационная безопасность

Медиаграмотность. грамотное использование детьми и их преподавателями инструментов, обеспечивающих доступ к информации, развитие критического анализа ...Безопасность и защита информации

Темы курса:. Правовая информация, система и информатика. Информационная безопасность. Информатизация и глобализация общества. Электронное правительство. ...Информационная этика и право, информационная безопасность

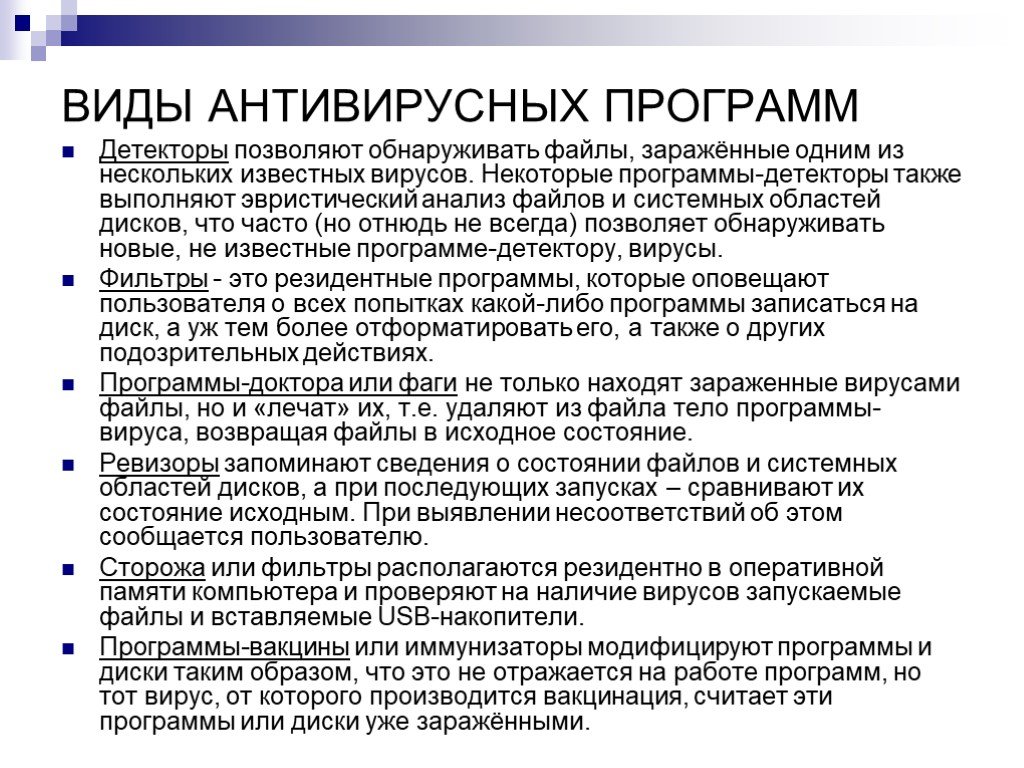

Информационное право. Право распоряжения состоит в том, что только субъект-владелец информации имеет право определять, кому эта информация может быть ...Вредоносные программы. Методы профилактики и защиты

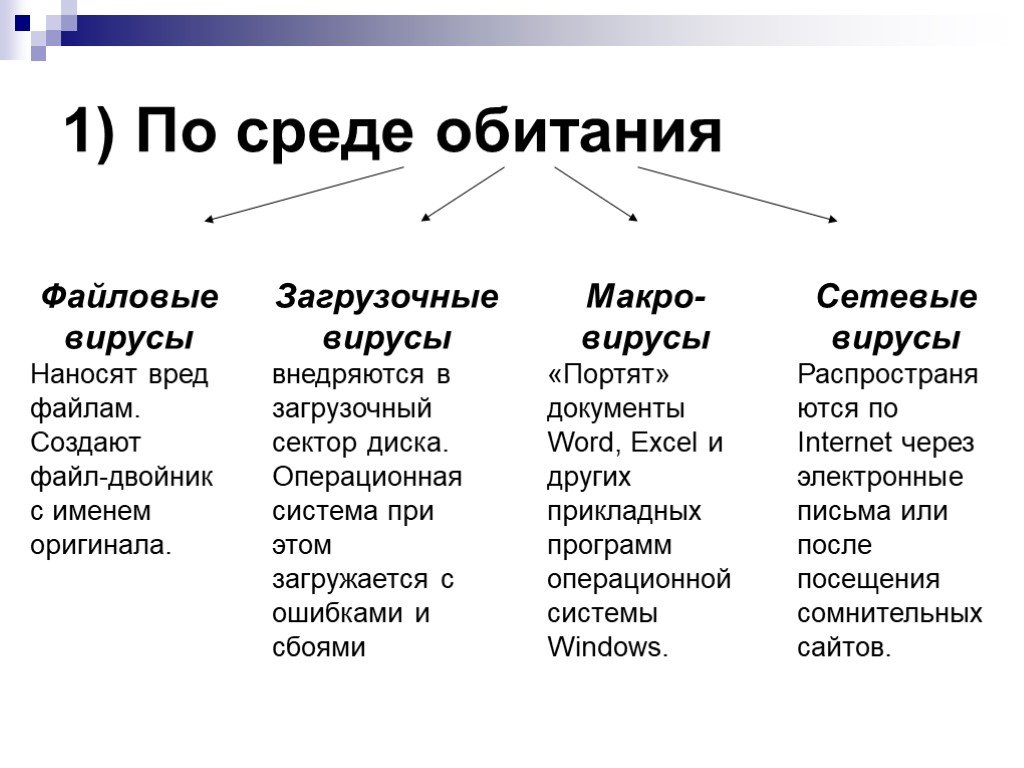

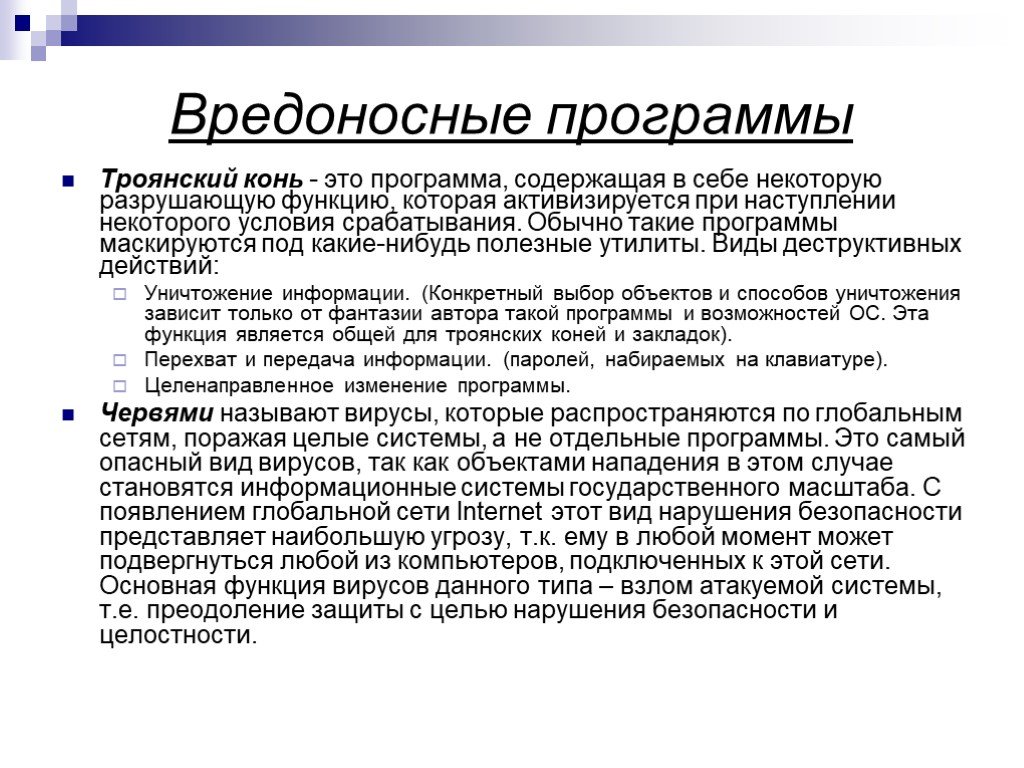

1. Понятие вредоносного программного обеспечения. К вредоносному программному обеспечению относятся сетевые черви, компьютерные вирусы, троянские ...Автоматическая обработка информации

В 30-х годах XX века возникает новая наука — теория алгоритмов. Вопрос, на который ищет ответ эта наука: для всякой ли задачи обработки информации ...Кодирование звуковой информации

Две формы представления информации. непрерывная (аналоговая) Непрерывная форма характеризует процесс, который не имеет перерывов и теоретически может ...Кодирование графической информации

Графическая информация. Аналоговая форма Дискретная форма. Живописное полотно. Напечатанное изображение. Пространственная дискретизация. Преобразование ...Ввод информации в память компьютера

Ввод информации в память компьютера. Микрофон — для ввода звуковой информации. Сканеры, цифровые фотоаппараты и видеокамеры — для ввода сложной графической ...Измерение информации

Три кита на которых стоит мир. Вещество Энергия Информация. Можно ли измерить вещество? Например: длина (мм, см, дм, м,… вес (мг, г, кг,… объем (мм3, ...Защита собственной информации от несанкционированного доступа

Актуальность. Эта тема особенно актуальна сегодня во время быстрого развития компьютерных технологий. Из-за хищения конфиденциальных данных многие ...Конспекты

Информационная безопасность в сети Интернет

Муниципальное бюджетное общеобразовательное учреждение «Средняя общеобразовательная школа с.Малотроицкое Чернянского района Белгородской области». ...Методы поиска информации в Интернет. Поисковые серверы Интернет

Конспект занятия. . по дисциплине «Компьютерные сети и телекоммуникации». Тема занятия:. « Методы поиска информации в Интернет. Поисковые серверы ...Информатика. Информация. Виды информации и способы ее обработки. Информационная картина мира

Тема урока:. «Информатика. Информация. Виды информации и способы ее обработки. Информационная картина мира». Цель урока:. 1. Образовательная:. ...Информационная безопасность

ПЛАН-КОНСПЕКТ УРОКА «Информационная безопасность». ФИО (полностью). Грехова Екатерина Александровна. . Место работы. . МАОУ «СОШ №14» ...Международный день защиты информации

Государственное бюджетное образовательное учреждение. начального профессионального образования. ПРОФЕССИОНАЛЬНЫЙ ЛИЦЕЙ №114. Московской области. ...Информатика. Информация, информационная картина мира, свойства информации

План урока информатики. Класс:. 7. Тема урока:. . Информатика. Информация, информационная картина мира, свойства информации. Виды информации ...Обработка текстовой информации

Урок по информатике. . Класс:. 5. Тема:. Обработка текстовой информации. Редактирование текста. Педагогические цели:. . Обучающая:. расширить ...Носители информации

Муниципальное бюджетное общеобразовательное учреждение. Средняя общеобразовательная школа №30 посёлка Молодёжного. Муниципального образования ...Обработка информации

Муниципальное бюджетное общеобразовательное учреждение «Средняя общеобразовательная школа № 2 р.п. Базарный Карабулак Саратовской области». ...Кодирование числовой информации

План-конспект учебного занятия. Город:. Магнитогорск. МОУ «СОШ № 26 ». Учитель:. Филиппова Валентина Вячеславовна. Класс:. 8. Тема учебного ...Советы как сделать хороший доклад презентации или проекта

- Постарайтесь вовлечь аудиторию в рассказ, настройте взаимодействие с аудиторией с помощью наводящих вопросов, игровой части, не бойтесь пошутить и искренне улыбнуться (где это уместно).

- Старайтесь объяснять слайд своими словами, добавлять дополнительные интересные факты, не нужно просто читать информацию со слайдов, ее аудитория может прочитать и сама.

- Не нужно перегружать слайды Вашего проекта текстовыми блоками, больше иллюстраций и минимум текста позволят лучше донести информацию и привлечь внимание. На слайде должна быть только ключевая информация, остальное лучше рассказать слушателям устно.

- Текст должен быть хорошо читаемым, иначе аудитория не сможет увидеть подаваемую информацию, будет сильно отвлекаться от рассказа, пытаясь хоть что-то разобрать, или вовсе утратит весь интерес. Для этого нужно правильно подобрать шрифт, учитывая, где и как будет происходить трансляция презентации, а также правильно подобрать сочетание фона и текста.

- Важно провести репетицию Вашего доклада, продумать, как Вы поздороваетесь с аудиторией, что скажете первым, как закончите презентацию. Все приходит с опытом.

- Правильно подберите наряд, т.к. одежда докладчика также играет большую роль в восприятии его выступления.

- Старайтесь говорить уверенно, плавно и связно.

- Старайтесь получить удовольствие от выступления, тогда Вы сможете быть более непринужденным и будете меньше волноваться.

Информация о презентации

Дата добавления:8 января 2019

Категория:Информатика

Содержит:21 слайд(ов)

Поделись с друзьями:

Скачать презентацию