Презентация "Защита информации от несанкционированного доступа" (10 класс) по информатике – проект, доклад

Презентацию на тему "Защита информации от несанкционированного доступа" (10 класс) можно скачать абсолютно бесплатно на нашем сайте. Предмет проекта: Информатика. Красочные слайды и иллюстрации помогут вам заинтересовать своих одноклассников или аудиторию. Для просмотра содержимого воспользуйтесь плеером, или если вы хотите скачать доклад - нажмите на соответствующий текст под плеером. Презентация содержит 17 слайд(ов).

Слайды презентации

Список похожих презентаций

Защита информации от несанкционированного доступа

ЗАЩИТА ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА [protection from unauthorized access, fetch protection]. Комплекс организационных, программных и аппаратных ...Защита информации от несанкционированного доступа

Использование компьютеров и автоматизированных технологий приводит к появлению ряда проблем для руководства организацией. Компьютеры, часто объединенные ...Защита собственной информации от несанкционированного доступа

Актуальность. Эта тема особенно актуальна сегодня во время быстрого развития компьютерных технологий. Из-за хищения конфиденциальных данных многие ...Защита собственной информации от несанкционированного доступа

В настоящее время наша жизнь, немыслима без современных информационных технологий. Однако именно высокая степень автоматизации порождает риск снижения ...Защита собственной информации от несанкционированного доступа

Содержание. Идентификация и аутентификация субъектов доступа и объектов доступ Регистрация и последующая безопасность Заключение. Регистрация и последующая ...Защита собственной информации от несанкционированного доступа

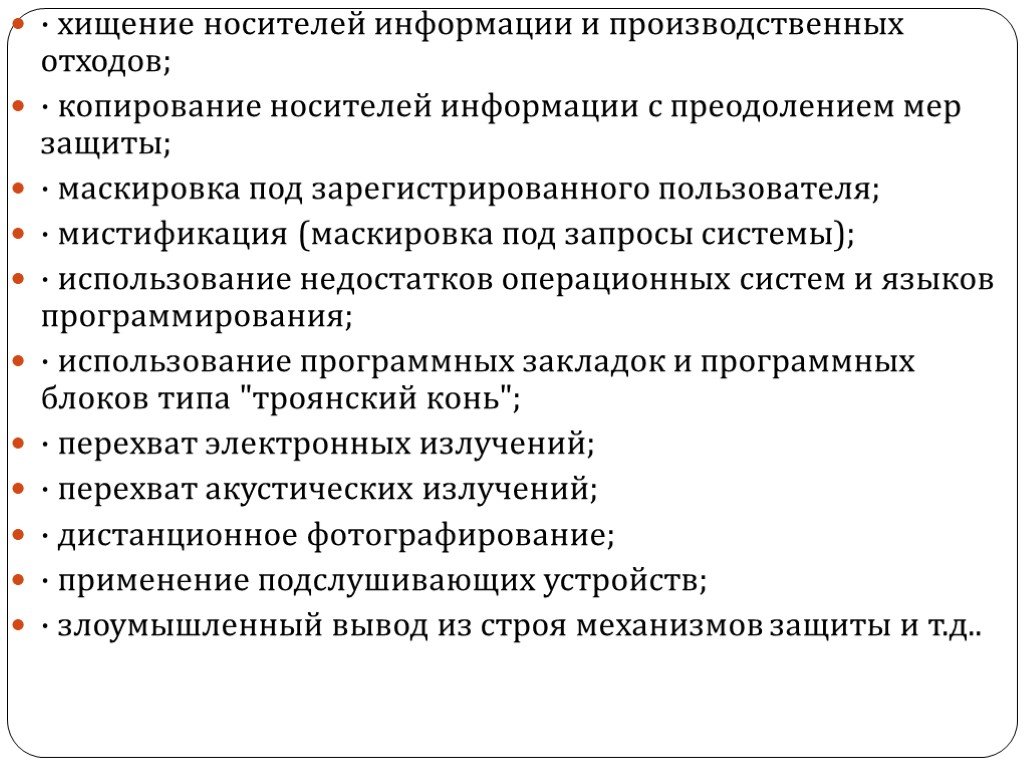

Что такое несанкционированный доступ к информации? несанкционированный доступ Доступ к информации или к ресурсам автоматизированной информационной ...Защита собственной информации от несанкционированного доступа

Содержание антивируса в актуальном состоянии и умелые действия пользователя – минимум вероятности несанкционированного доступа. - Серфинг в Интернете ...Защита собственной информации от несанкционированного доступа

Правило первое. Очень важно придумать хороший пароль в социальных сетях, который будет состоять из набора букв и цифр Примеры: А)123456-плохой Б)Novo-sadovaya56. ...Защита собственной информации от несанкционированного доступа

Проблема защиты информации от постороннего доступа возникла с той поры, когда человеку по каким-либо причинам не хотелось делиться ею ни с кем или ...Защита собственной информации от несанкционированного доступа

Цель: Научиться защищать информацию от несанкционированного доступа Задачи: Выявить основные способы защиты информации Узнать причины несанкционированного ...Защита собственной информации от несанкционированного доступа

хххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххххх. ...Защита собственной информации от несанкционированного доступа

Несанкционированный доступ –чтение, обновление или разрушение информации при отсутствии на это соответствующих полномочий. Способы защиты информации. ...Защита от несанкционированного доступа к информации

Защита с использованием паролей. Для защиты от несанкционированного доступа к программам и данным, хранящимися на компьютере, используются пароли. ...Защита собственной информации от несанкционированного доступа

Резервное копирование. Плюсы резервного копирования: - с помощью резервных копий можно восстановить данные, если они были повреждены или вообще удалены. ...Защита от несанкционированного доступа к информации

От несанкционированного доступа может быть защищен каждый диск, папка или файл локального компьютера. Для них могут быть установлены определенные ...Защита собственной информации от несанкционированного доступа

"Презентация подготовлена для конкурса "Интернешка« http://interneshka.org/". Правило №1. Не верить незнакомцам. Например. Оля решила подарить папе ...Защита информации от вредоносных программ

Вредоносные программы. Вредоносными программами являются программы, наносящие вред данным и программам, хранящимся на компьютере. Основные типы вредоносных ...Защита информации от вредоносных программ

Типы вредоносных программ. антивирусные программы. Маска вируса – некоторая постоянная последовательность программного кода, специфичная для данного ...Защита собственной информации

За безопасность необходимо платить, а за ее отсутствие расплачиваться. Праздник — День безопасного Интернета (Safer Internet Day) отмечается в мире ...Безопасность и защита информации

Темы курса:. Правовая информация, система и информатика. Информационная безопасность. Информатизация и глобализация общества. Электронное правительство. ...Конспекты

Защита информации от несанкционированного доступа

11 класс. ТЕМА «Защита информации от несанкционированного доступа». ЦЕЛЬ: Познакомить учащихся с вредоносными программами и способами защиты от ...Обработка числовой информации в Excel

Министерство образования Республики Башкортостан. . Государственное бюджетное профессиональное образовательное учреждение. Баймакский сельскохозяйственный ...Обработка числовой информации, средства визуализации данных

Автор Рыбакова Н.А. СОШ №44 г.Севастополь. Учитель информатики. . Открытый урок по информатике. Графические возможности Excel. . Построение ...Обработка числовой информации в электронных таблицах

Ларина Ольга Анатольевна. ГБОУ СОШ № 519 г.Москвы. учитель информатики и математики. ...Обработка текстовой и графической информации

Тема урока:. Обработка текстовой и графической информации. Научные методы:. корректировка новых и полученных ранее знаний. __. Цель урока:. продолжить ...Обработка текстовой информации

Класс. : 5. Раздел программы. : Информационные технологии. Тема урока: «Обработка текстовой информации». Цель урока. : сформировать у учащихся ...Обработка текстовой информации

Урок по информатике. . Класс:. 5. Тема:. Обработка текстовой информации. Редактирование текста. Педагогические цели:. . Обучающая:. расширить ...Обработка текстовой и графической информации 5 класс

УЧЕБНО-МЕТОДИЧЕСКИЙ ПЛАН ЗАНЯТИЯ № ____. ДАТА_____________________________. Предмет:. Информатика. Класс:. 5 «А», 5 «Б» . . Тема урока:. ...Обработка информации

Урок» 17. 5 класс «Обработка информации». Цели урока:. Образовательные:. Дать учащимся представление о процессе обработки информации,. О ...Антивирусные программы. Сжатие информации, программы архиваторы. Защита информации

Лицей №9 имени О.А.Жолдасбекова. Открытый урок на тему. Антивирусные программы. Сжатие информации,. . программы архиваторы. . . Защита ...Советы как сделать хороший доклад презентации или проекта

- Постарайтесь вовлечь аудиторию в рассказ, настройте взаимодействие с аудиторией с помощью наводящих вопросов, игровой части, не бойтесь пошутить и искренне улыбнуться (где это уместно).

- Старайтесь объяснять слайд своими словами, добавлять дополнительные интересные факты, не нужно просто читать информацию со слайдов, ее аудитория может прочитать и сама.

- Не нужно перегружать слайды Вашего проекта текстовыми блоками, больше иллюстраций и минимум текста позволят лучше донести информацию и привлечь внимание. На слайде должна быть только ключевая информация, остальное лучше рассказать слушателям устно.

- Текст должен быть хорошо читаемым, иначе аудитория не сможет увидеть подаваемую информацию, будет сильно отвлекаться от рассказа, пытаясь хоть что-то разобрать, или вовсе утратит весь интерес. Для этого нужно правильно подобрать шрифт, учитывая, где и как будет происходить трансляция презентации, а также правильно подобрать сочетание фона и текста.

- Важно провести репетицию Вашего доклада, продумать, как Вы поздороваетесь с аудиторией, что скажете первым, как закончите презентацию. Все приходит с опытом.

- Правильно подберите наряд, т.к. одежда докладчика также играет большую роль в восприятии его выступления.

- Старайтесь говорить уверенно, плавно и связно.

- Старайтесь получить удовольствие от выступления, тогда Вы сможете быть более непринужденным и будете меньше волноваться.

Информация о презентации

Дата добавления:6 ноября 2018

Категория:Информатика

Классы:

Содержит:17 слайд(ов)

Поделись с друзьями:

Скачать презентацию