Презентация "Угрозы безопасности при использовании электронной почты" по информатике – проект, доклад

Презентацию на тему "Угрозы безопасности при использовании электронной почты" можно скачать абсолютно бесплатно на нашем сайте. Предмет проекта: Информатика. Красочные слайды и иллюстрации помогут вам заинтересовать своих одноклассников или аудиторию. Для просмотра содержимого воспользуйтесь плеером, или если вы хотите скачать доклад - нажмите на соответствующий текст под плеером. Презентация содержит 13 слайд(ов).

Слайды презентации

Список похожих презентаций

Техника безопасности при использовании компьютера

Цели: Привлечь внимание ребенка к сбережению здоровья при работе за компьютером. Задачи: Изучение факторов, которые влияют на здоровье. Изучение профилактических ...Угрозы безопасности информации, их виды

Общеобразовательные цели: - знать основы электронных коммуникаций; Типы угроз; Воспитательные цели: Воспитание коммуникативных свойств личности; Воспитание ...Угрозы информационной безопасности и каналы утечки информации

Угроза ИБ. Событие или действие, которое может вызвать изменение функционирования КС, связанное с нарушением защищенности обрабатываемой в ней информации. ...Безопасность электронной почты в Unix

Структура курса. Раздел I. Основные проблемы безопасности эл. почты Раздел II. Общие методы решения проблем безопасности Раздел III. Безопасная установка ...Безопасность электронной почты

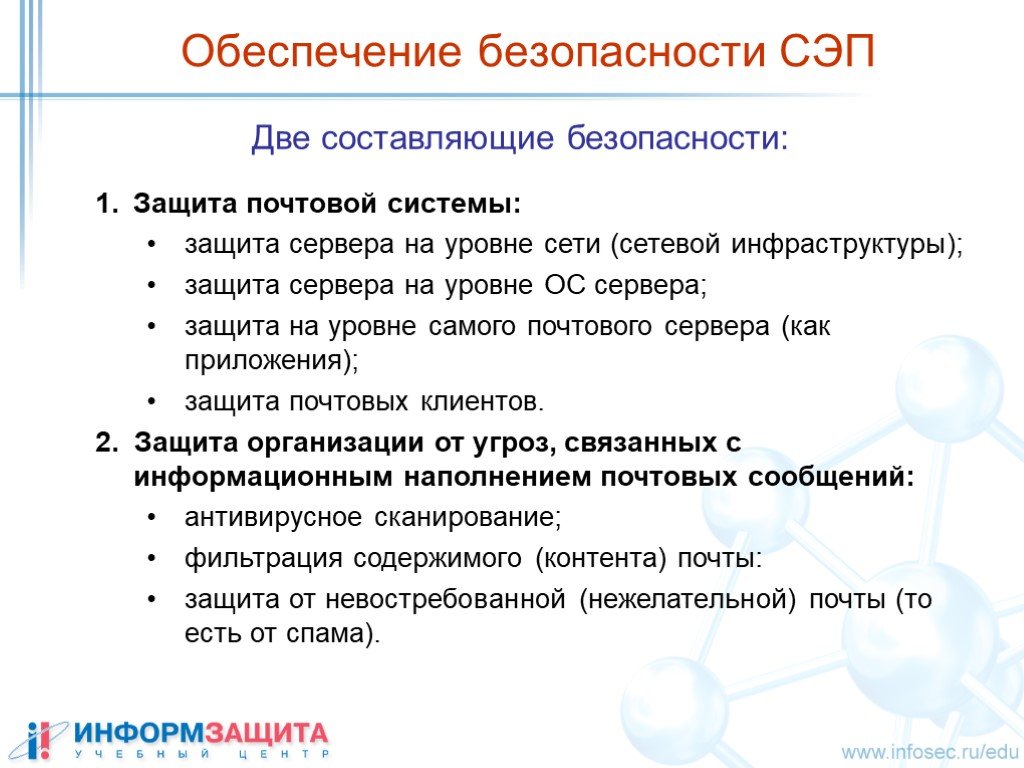

Структура курса. Раздел I. Базовые понятия систем электронной почты Раздел II. Обеспечение безопасности систем электронной почты Раздел III. Дополнительные ...Методы борьбы с проблемами электронной почты

В предыдущей презентации были рассмотрены основные проблемы электронной почты. Сейчас мы рассмотрим методы решения этих проблем. Для удобства здесь ...Хронология развития электронной почты

Основное предназначение электронной почты – дать пользователям возможность общаться друг с другом. Сам процесс общения происходит путем пересылки ...Техника безопасности при работе с компьютером

1. Работать за ПК только по заданию учителя, на закрепленном рабочем месте. 2. Перед началом работы визуально проверить исправность ПК, отсутствие ...Правовые и этические аспекты при использовании Интернета

А что это такое? «Правовые и этические аспекты использования интернета» - звучит страшно и заумно, не правда ли? Но все не так плохо! В этой презентации ...Создание электронной почты на открытых интернет-порталах

Приложение № 1. Тест: «Информационно-коммуникационные технологии работы в компьютерной сети». Ответы к тесту. Письма, написанные от руки, теперь уже ...Угрозы безопасности данных

Основные определения и критерии классификации угроз. Угроза – это потенциальная возможность определенным образом нарушить информационную безопасность. ...История символов электронной почты

Проблема: найти ответ на вопрос, в какой области человеческой деятельности сосуд для измерения жидкостей, использовавшийся венецианскими купцами, ...История электронной почты в лицах

Мы каждый день отправляем и получаем электронные письма, но даже не задумываемся о том, благодаря кому мы получили эту возможность. Сейчас мы восполним ...Протоколы электронной почты

Стандарты X.400 и SMTP. Международным стандартом передачи сообщений также является протокол SMTP (Simple Mail Transfer Protocol), разработанный в ...История возникновения электронной почты. Создание собственного электронного ящика на yandex.ru

История возникновения электронной почты. В 1968 году под эгидой Министерства обороны США в компании Bolt Beranek and Newman (BBN) проходила работа ...Проблемы безопасности детей и подростков в сети Интернет

Тема: «Чем опасен Интернет?», Интернет это добро или зло?». Интернет может быть и всемирной энциклопедией, объединяющей информационные ресурсы во ...Виды информации. Техника безопасности

Техника безопасности и организация рабочего места. ТБ в кабинете информатики: входите в кабинет спокойно, осторожно, не торопясь, не толкаясь, не ...Гигиенические факторы сохранения здоровья школьников при работе за компьютером

Цель. Изучить гигиенические факторы сохранения здоровья школьников при работе за компьютером. Задачи. Провести анализ научно-методической литературы ...Техника безопасности на уроках информатики

Входите в компьютерный класс спокойно, не торопясь, не толкаясь, не задевая мебель и оборудование и только с разрешения преподавателя. Не включайте ...Инструктаж по технике безопасности в кабинете информатики

В кабинете вычислительной техники (КВТ) установлена сложная и требующая осторожного и аккуратного обращения аппаратура — компьютеры. Поэтому: бережно ...Конспекты

Правила техники безопасности при работе с конструкторами LEGO. Первое знакомство с конструктором LEGO-WEDO

Занятие 1-2. Правила техники безопасности при работе с конструкторами LEGO. Первое знакомство с конструктором LEGO-WEDO. . . Правила техники безопасности ...Введение в предмет Вводный инструктаж по технике безопасности при работе на ПК

Тема урока: Введение в предмет. . Вводный инструктаж по технике безопасности при работе на ПК. . . Цели урока:. . познакомить учащихся с ...Техника безопасности и гигиена при работе с компьютером. История развития вычислительной техники

Патехина Екатерина Петровна, учитель математики и информатики. ОГБОУ «Смоленская специальная (коррекционная) общеобразовательная школа I и II видов» ...Урок по безопасности в сети Интернет

Урок по интернет безопасности в сети Интернет в общеобразовательной организации МБОУ Костерёвская СОШ №1. . Урок по безопасности в сети Интернет ...Техника безопасности и правила поведения в кабинете ИВТ

Техника безопасности и правила поведения в кабинете ИВТ. Цель:. Напомнить учащимся правила работы в кабинете ИВТ и предупредить об опасных условиях ...Техника безопасности и организация рабочего места

Урок №1. . Информатика 8. Дата:. . Тема: Техника безопасности и организация рабочего места. . . Тип урока:. комбинированный урок. Цель:. . ...Техника безопасности в компьютерном классе

Государственное образовательное учреждение. начального профессионального образования. «Профессиональное училище №5» г. Белгорода. ...Совершенствование общеучебных умений и навыков при создании информационных объектов

Муниципальное бюджетное общеобразовательное учреждение. «Средняя общеобразовательная школа №8. . города Петровска Саратовской области». Ростовского ...Решение задач с применением графа при подготовке к ЕГЭ

Муниципальное бюджетное общеобразовательное учреждение. средняя общеобразовательная школа № 177. городского округа Самара. РАЙОННЫЙ ...Работа с электронной почтой

Конспект урока информатики. ТЕМА «Работа с электронной почтой». Тема урока:. «Работа с электронной почтой». Цель:. . формирование у учащихся ...Советы как сделать хороший доклад презентации или проекта

- Постарайтесь вовлечь аудиторию в рассказ, настройте взаимодействие с аудиторией с помощью наводящих вопросов, игровой части, не бойтесь пошутить и искренне улыбнуться (где это уместно).

- Старайтесь объяснять слайд своими словами, добавлять дополнительные интересные факты, не нужно просто читать информацию со слайдов, ее аудитория может прочитать и сама.

- Не нужно перегружать слайды Вашего проекта текстовыми блоками, больше иллюстраций и минимум текста позволят лучше донести информацию и привлечь внимание. На слайде должна быть только ключевая информация, остальное лучше рассказать слушателям устно.

- Текст должен быть хорошо читаемым, иначе аудитория не сможет увидеть подаваемую информацию, будет сильно отвлекаться от рассказа, пытаясь хоть что-то разобрать, или вовсе утратит весь интерес. Для этого нужно правильно подобрать шрифт, учитывая, где и как будет происходить трансляция презентации, а также правильно подобрать сочетание фона и текста.

- Важно провести репетицию Вашего доклада, продумать, как Вы поздороваетесь с аудиторией, что скажете первым, как закончите презентацию. Все приходит с опытом.

- Правильно подберите наряд, т.к. одежда докладчика также играет большую роль в восприятии его выступления.

- Старайтесь говорить уверенно, плавно и связно.

- Старайтесь получить удовольствие от выступления, тогда Вы сможете быть более непринужденным и будете меньше волноваться.

Информация о презентации

Дата добавления:23 октября 2018

Категория:Информатика

Содержит:13 слайд(ов)

Поделись с друзьями:

Скачать презентацию