Презентация "Обеспечение безопасности в корпоративной сети" по информатике – проект, доклад

Презентацию на тему "Обеспечение безопасности в корпоративной сети" можно скачать абсолютно бесплатно на нашем сайте. Предмет проекта: Информатика. Красочные слайды и иллюстрации помогут вам заинтересовать своих одноклассников или аудиторию. Для просмотра содержимого воспользуйтесь плеером, или если вы хотите скачать доклад - нажмите на соответствующий текст под плеером. Презентация содержит 22 слайд(ов).

Слайды презентации

Список похожих презентаций

Обеспечение безопасной серверов, сети и рабочих станций

Windows Resource Protection -(WRP). Windows Resource Protection (WRP). Во время установки ПО инсталлятор системы Windows Vista не позволяет изменять ...Обеспечение безопасности почтовых клиентов

Операционные системы клиентских компьютеров должны быть:. Защита клиентов электронной почты. Обновлены до наиболее безопасного уровня; Сконфигурированы ...Правила безопасности школьников в сети интернет

Интернет. Угадай-ка. КОМПЬЮТЕР – это электронная машина для обработки информации. Что за чудо-агрегат Может делать все подряд - Петь, играть, читать, ...Советы по безопасности в сети интернет

Введение. Если вы много времени проводите в Сети, то полноценная защита просто необходима. Я предлагаю вашему вниманию десять советов о том, как сделать ...Всероссийский урок безопасности школьников в сети Интернет

Интернет – глобальная мировая система передачи информации с помощью информационно-вычислительных ресурсов. Возможности Интернет безграничны: учеба, ...Правила безопасности в сети Интернет

Интернет используется множеством пользователей с целью электронной связи и обмена информацией. Все сервисы, предоставленные глобальной сетью, могут ...Безопасность сети. Средства обеспечения безопасности сети

Безопасность сети. Средства обеспечения безопасности сети. Компьютерная и сетевая безопасность. Брандмауэр. Механизм виртуальных частных сетей. Безопасная ...Работа в сети Интернет-основы безопасности

1. Азбука безопасности. В чем разница между вирусом и червем? Вирус – это саморазмножающаяся программа: она распространяется с файла на файл и с компьютера ...Проблемы безопасности детей и подростков в сети Интернет

Тема: «Чем опасен Интернет?», Интернет это добро или зло?». Интернет может быть и всемирной энциклопедией, объединяющей информационные ресурсы во ...Правила безопасности в Интернете

Содержание:. Правило №1 Правило №2 Правило №3 Правило №4 Правило №5 Правило №6 Правило №7 Правило №8 Правило №9 Правило №10 Правило №11 Правило №12 ...Поиск информации в сети Интернет

Веб – сервер - это компьютер, на котором установлено специальное программное обеспечение. Веб – сайт - это место на веб - сервере. В сети Интернет ...Безопасность в сети Интернет

Безопасность учителей и родителей в сети Интернете. Защитите свой компьютер Регулярно обновляйте операционную систему. Используйте антивирусную программу. ...Угрозы безопасности данных

Основные определения и критерии классификации угроз. Угроза – это потенциальная возможность определенным образом нарушить информационную безопасность. ...Техника безопасности в кабинете информатики

Техника безопасности в кабинете информатики. Компьютеры. Компьютер является электрическим прибором, поэтому для собственной безопасности необходимо ...Социальные сети

Виды социальных сетей. Общетематические По тематике. Специализированные. Микроблоги По форме общения Мультимедийные Глобальные. Популярность социальных ...Роль сети Интернет в юридической деятельности

Структура информационных ресурсов сети Интернет страницы (сайты) — аналоги существующих традиционных средств массовой информации (телевидение, радио, ...Безопасность детей в сети Интернет

Значение Интернета В Интернете можно найти информацию для реферата или курсовой, послушать любимую мелодию, купить понравившуюся книгу или обсудить ...Правила безопасности в социальных сетях

Правила безопасности в социальных сетях:. Соблюдайте конфиденциальность личной информации, не следует сообщать свой номер телефона, адрес и имя. Защитите ...Безопасность в сети Интернет для начальной школы

5 этап – в 1951 г. Академик Лебедев создал первую отечественную ЭВМ. ИСТОРИЯ РАЗВИТИЯ ТЕХНИКИ. 1 этап - техника стала развиваться более 5 тысяч лет ...Безопасность в сети интернет для 5-6 классов

Что такое Интернет? Какие бывают опасные угрозы в сети Интернет? Физкультминутка Практическая работа Обобщение полученной информации Составление сводной ...Конспекты

Сказка о золотых правилах безопасности в сети Интернет

Тема: «Сказка о золотых правилах безопасности в сети Интернет. ». Цель. . Воспитание грамотного и ответственного пользователя сети Интернет. . ...Этика и правила безопасности в сети Интернет

Конспект урока на тему: «Этика и правила безопасности в сети Интернет ». 11 класс. Цели урока:. Образовательные: формирование представлений ...Урок по безопасности в сети Интернет

Урок по интернет безопасности в сети Интернет в общеобразовательной организации МБОУ Костерёвская СОШ №1. . Урок по безопасности в сети Интернет ...Поиск информации в сети Интернет. Сетевое взаимодействие

Открытый урок по информатике в 8 классе. 31.01.2014 г. Тема: «Поиск информации в сети Интернет. Сетевое взаимодействие». Учитель: Конякина Т.В. ...Поиск информации в сети Интернет

Автор: Пастлер Елена Эдуардовна. Место работы: МОУ «Школа №71» г. Прокопьевска Кемеровской области. Должность: учитель информатики. Урок информатики ...Одиночество в сети

Конспект классного часа «Одиночество в сети». Цель:. Выявление причин одиночества ребёнка в интернет-сети. Задачи:. Сравнить реальную и виртуальную ...Электронная почта и другие услуги сети

9 класс. Тема 4:. «Электронная почта и другие услуги сети». Цели:. Образовательные:. Сформировать у учащихся представление об электронной ...Рисунки и фотографии в сети Интернет. Форматы графических файлов. Растровые форматы JPEG, GIF, PNG

Муниципальное общеобразовательное учреждение. «средняя общеобразовательная школа № 3 с углубленным изучением отдельных предметов». Города Строитель ...Техника безопасности и гигиена при работе с компьютером. История развития вычислительной техники

Патехина Екатерина Петровна, учитель математики и информатики. ОГБОУ «Смоленская специальная (коррекционная) общеобразовательная школа I и II видов» ...Безопасность в сети Интернет

МКОУ «Рябинковская ООШ». План - конспект урока на тему:. «Безопасность в сети Интернет». Подготовила:. ...Советы как сделать хороший доклад презентации или проекта

- Постарайтесь вовлечь аудиторию в рассказ, настройте взаимодействие с аудиторией с помощью наводящих вопросов, игровой части, не бойтесь пошутить и искренне улыбнуться (где это уместно).

- Старайтесь объяснять слайд своими словами, добавлять дополнительные интересные факты, не нужно просто читать информацию со слайдов, ее аудитория может прочитать и сама.

- Не нужно перегружать слайды Вашего проекта текстовыми блоками, больше иллюстраций и минимум текста позволят лучше донести информацию и привлечь внимание. На слайде должна быть только ключевая информация, остальное лучше рассказать слушателям устно.

- Текст должен быть хорошо читаемым, иначе аудитория не сможет увидеть подаваемую информацию, будет сильно отвлекаться от рассказа, пытаясь хоть что-то разобрать, или вовсе утратит весь интерес. Для этого нужно правильно подобрать шрифт, учитывая, где и как будет происходить трансляция презентации, а также правильно подобрать сочетание фона и текста.

- Важно провести репетицию Вашего доклада, продумать, как Вы поздороваетесь с аудиторией, что скажете первым, как закончите презентацию. Все приходит с опытом.

- Правильно подберите наряд, т.к. одежда докладчика также играет большую роль в восприятии его выступления.

- Старайтесь говорить уверенно, плавно и связно.

- Старайтесь получить удовольствие от выступления, тогда Вы сможете быть более непринужденным и будете меньше волноваться.

Информация о презентации

Дата добавления:29 декабря 2018

Категория:Информатика

Содержит:22 слайд(ов)

Поделись с друзьями:

Скачать презентацию

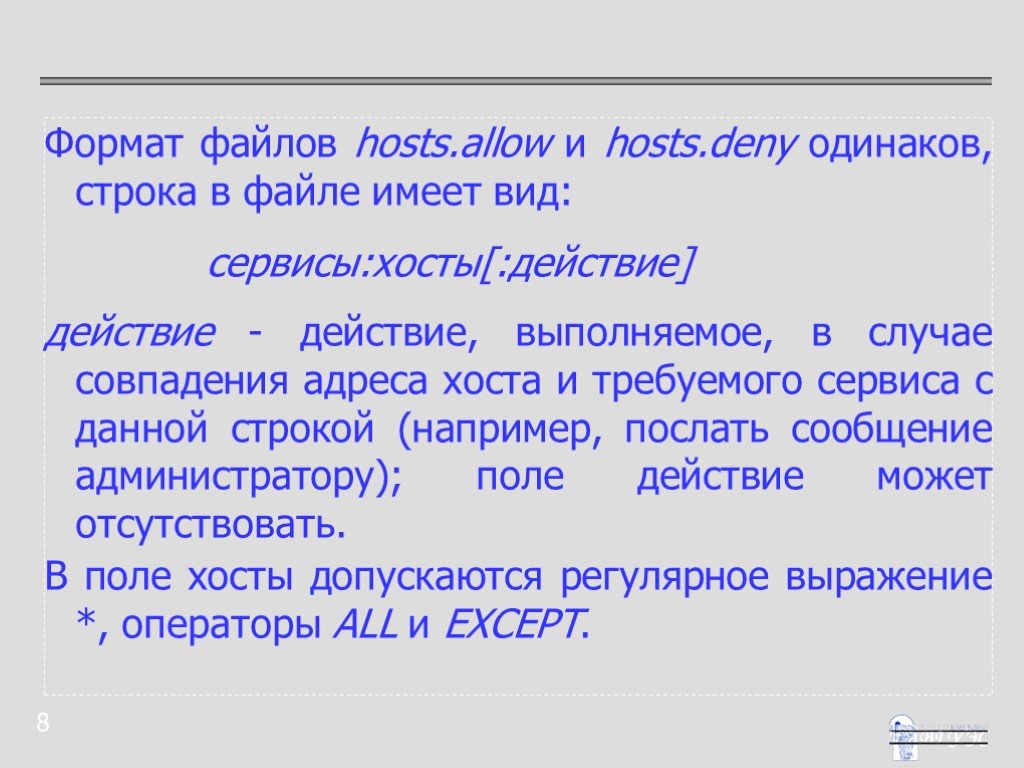

![Формат файлов hosts.allow и hosts.deny одинаков, строка в файле имеет вид: сервисы:хосты[:действие] действие - действие, выполняемое, в случае совпадения адреса хоста и требуемого сервиса с данной строкой (например, послать сообщение администратору); поле действие может отсутствовать. В поле хосты д Формат файлов hosts.allow и hosts.deny одинаков, строка в файле имеет вид: сервисы:хосты[:действие] действие - действие, выполняемое, в случае совпадения адреса хоста и требуемого сервиса с данной строкой (например, послать сообщение администратору); поле действие может отсутствовать. В поле хосты д](https://prezentacii.org/upload/cloud/18/12/109882/images/thumbs/screen8.jpg)

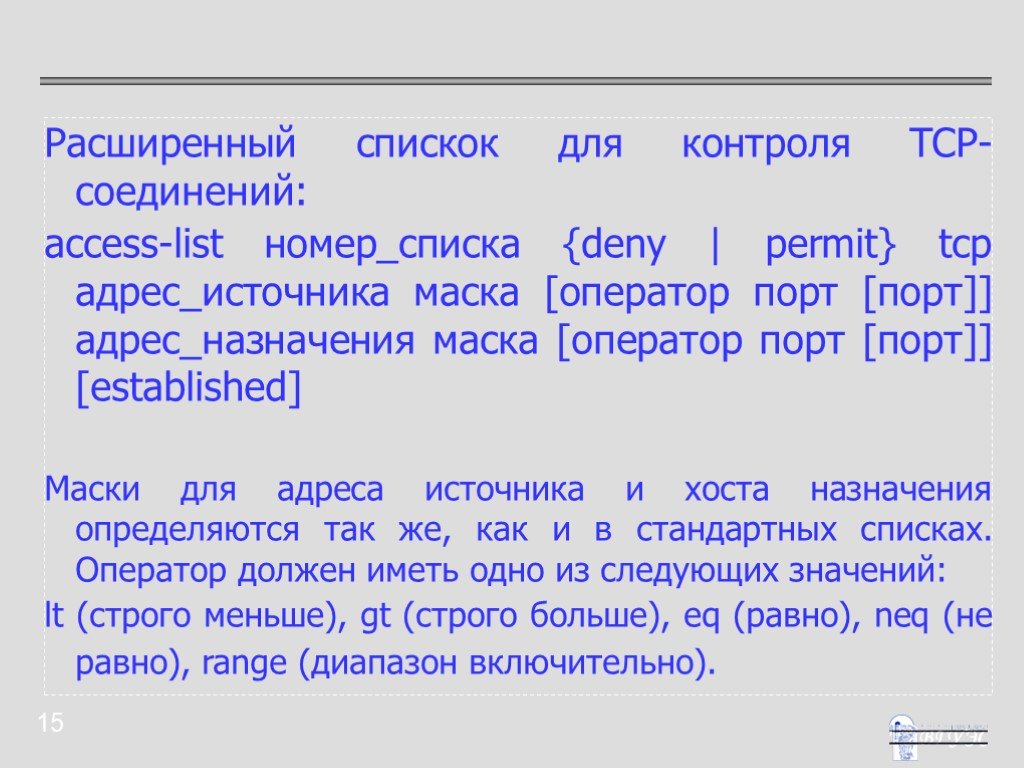

![Расширенный спискок для контроля TCP-соединений: access-list номер_списка {deny | permit} tcp адрес_источника маска [оператор порт [порт]] адрес_назначения маска [оператор порт [порт]] [established] Маски для адреса источника и хоста назначения определяются так же, как и в стандартных списках. Опера Расширенный спискок для контроля TCP-соединений: access-list номер_списка {deny | permit} tcp адрес_источника маска [оператор порт [порт]] адрес_назначения маска [оператор порт [порт]] [established] Маски для адреса источника и хоста назначения определяются так же, как и в стандартных списках. Опера](https://prezentacii.org/upload/cloud/18/12/109882/images/thumbs/screen15.jpg)

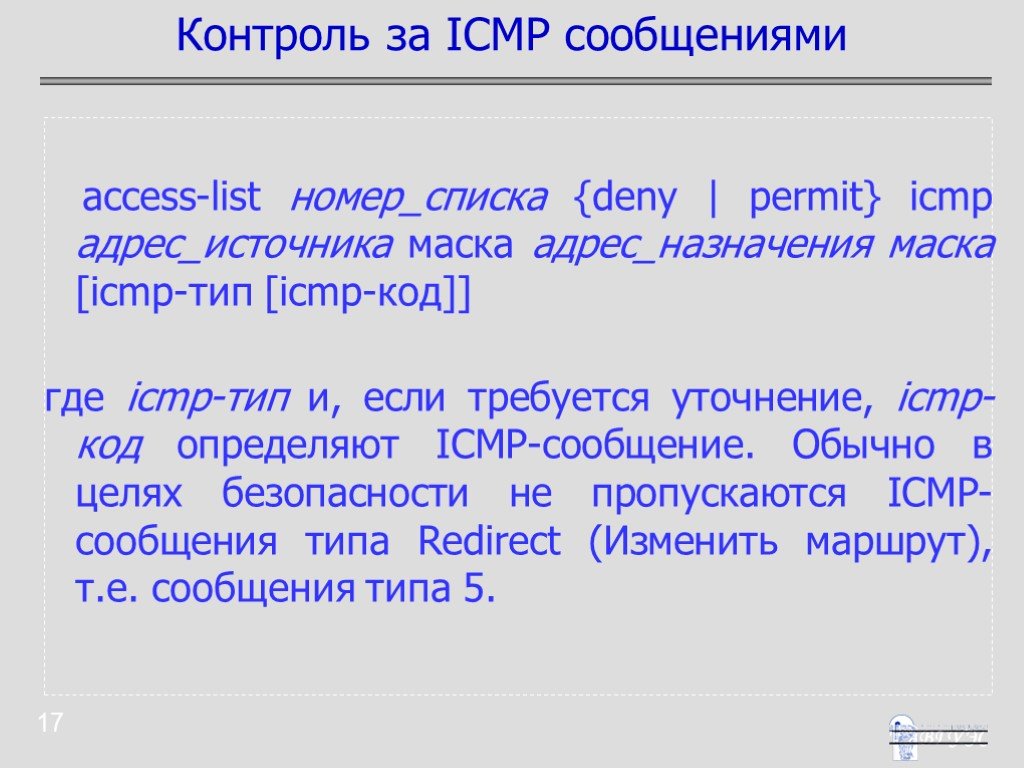

![access-list номер_списка {deny | permit} icmp адрес_источника маска адрес_назначения маска [icmp-тип [icmp-код]] где icmp-тип и, если требуется уточнение, icmp-код определяют ICMP-сообщение. Обычно в целях безопасности не пропускаются ICMP-сообщения типа Redirect (Изменить маршрут), т.е. сообщения т access-list номер_списка {deny | permit} icmp адрес_источника маска адрес_назначения маска [icmp-тип [icmp-код]] где icmp-тип и, если требуется уточнение, icmp-код определяют ICMP-сообщение. Обычно в целях безопасности не пропускаются ICMP-сообщения типа Redirect (Изменить маршрут), т.е. сообщения т](https://prezentacii.org/upload/cloud/18/12/109882/images/thumbs/screen17.jpg)