Презентация "Цикл информационной защиты" (10 класс) по информатике – проект, доклад

Презентацию на тему "Цикл информационной защиты" (10 класс) можно скачать абсолютно бесплатно на нашем сайте. Предмет проекта: Информатика. Красочные слайды и иллюстрации помогут вам заинтересовать своих одноклассников или аудиторию. Для просмотра содержимого воспользуйтесь плеером, или если вы хотите скачать доклад - нажмите на соответствующий текст под плеером. Презентация содержит 22 слайд(ов).

Слайды презентации

Список похожих презентаций

Введение. Понятие информационной технологии

1.1 Понятие информационной технологии. Информационная технология (ИТ) - совокупность средств и методов сбора, обработки и передачи данных (первичной ...Основы информационной грамотности

Company Logo Цель курса: Add our Title Add You Title. Задачи :. Знакомство с различными источниками информации, как традиционными, так и нетрадиционными. ...Цикл разработки программного обеспечения

Павловская Т.А. (СПбГУ ИТМО). Проект. Одним из ключевых понятий технологии разработки программного обеспечения, как и многих других областей деятельности, ...Цикл с предусловием

Цикл – многократное повторение последовательности действий по некоторому условию. Известны три типа циклических алгоритмических структур: цикл с предусловием, ...Разработка ПО автоматизированной информационной системы учета продажи канцелярских товаров

РАЗРАБОТКА ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ АВТОМАТИЗИРОВАННОЙ ИНФОРМАЦИОННОЙ СИСТЕМЫ УЧЕТА ПРОДАЖИ КОНЦЕЛЯРСКИХ ТОВАРОВ В ОПТОВО-РОЗНИЧНОМ МАГАЗИНЕ. Дипломник: ...Технология разработки и защиты баз данных.

Системы управления базами данных (СУБД) – это комплекс программных средств, реализующих создание баз данных, их поддержание в актуальном состоянии, ...Кафедра информационной и технологической культуры

Косторнов Анатолий Федорович. Награжден значком «Отличник народного просвещения», Решение № 206 от 1.09.95. Благодарственное письмо за подготовку ...Понятие информационной системы

Понятие ИС в широком смысле. Любая организованная структура для работы с информацией. 30.12.2018. Средства поддержки обеспечения функционирования ...Информационная безопасность. Методы защиты информации

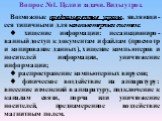

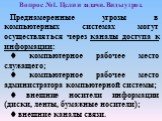

Информационной безопасностью называют комплекс организационных, технических и технологических мер по защите информации от неавторизованного доступа, ...Информационная культура. Факторы развития информационной культуры

Информационная культура. Информационная культура — это умение целенаправленно работать с информацией и использовать для ее получения, обработки и ...Инженерно-технические методы и средства защиты информации

Это физические объекты, механические, электрические и электронные устройства, элементы конструкций зданий, средства пожаротушения и др. обеспечивают: ...Государственная политика в информационной сфере

Этапы формирования государственной политики в информационной сфере. научное исследование и осмысление закономерностей развития общественных отношений ...Вредоносные программы. Методы профилактики и защиты

1. Понятие вредоносного программного обеспечения. К вредоносному программному обеспечению относятся сетевые черви, компьютерные вирусы, троянские ...Подсистемы защиты ОС

Основные функции подсистемы защиты ОС. 1. Идентификация и аутентификация. Ни один пользователь не может начать работу с ОС, не идентифицировав себя ...Методы защиты информации

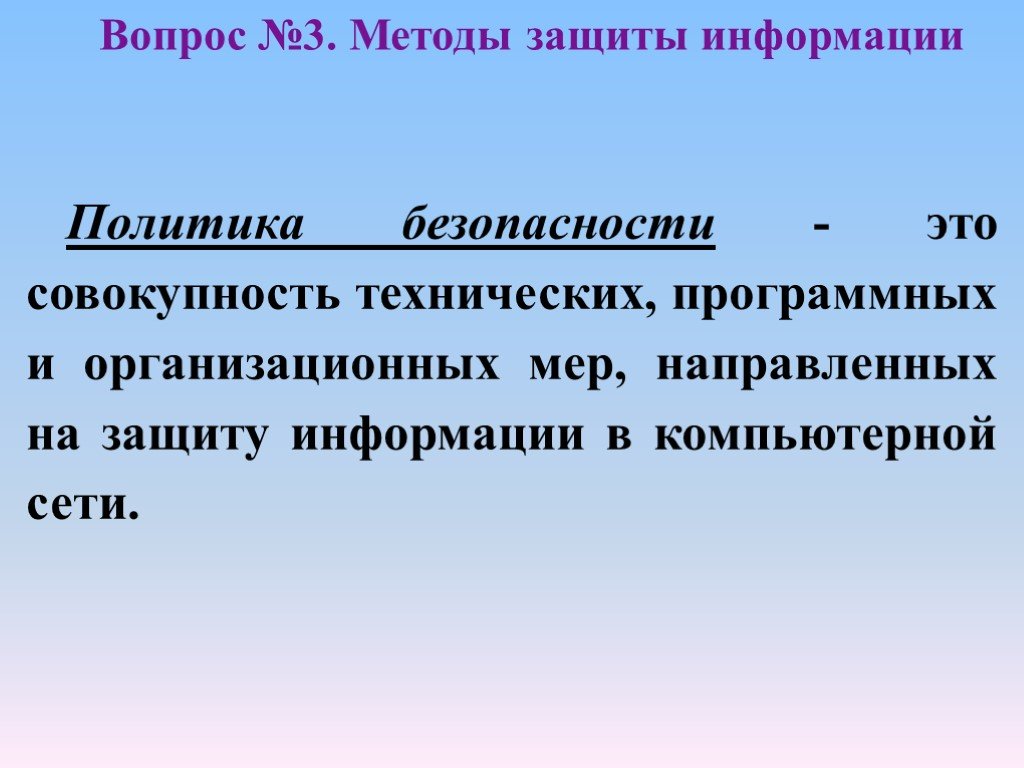

Утечка информации. Цифровая информация – это информация, хранение, передача и обработка которой осуществляются средствами ИКТ. Защищаемая информация ...Политика и программа информационной безопасности

Основные понятия. К административному уровню информационной безопасности относятся действия общего характера, предпринимаемые руководством организации. ...Методы защиты от компьютерных вирусов

Компьютерный вирус - это специально написанная небольшая программа, которая может приписывать себя к другим программам (то есть заражать их), а также ...Программно-технические меры для информационной безопасности

Основные понятия программно-технического уровня инф-ой безопасности. Программно-технические меры, то есть меры, направленные на контроль компьютерных ...Методы и средства защиты от компьютерных вирусов

Программно-технические методы обнаружения вирусов. Основным средством борьбы с вирусами были и остаются антивирусные программы. Можно использовать ...Реализация циклического алгоритма на QBASIC. Цикл с параметром

Цикл - это фрагмент программы, повторяющийся: 1) заданное количество раз; 2) до тех пор, пока не будет удовлетворять некоторому условию. Оператор ...Конспекты

Создание и исследование информационной модели на компьютере

Урок информатики, проведенный по ФГОС 11 класс. Тема:. Создание и исследование информационной модели на компьютере. Ход урока. 1. Мотивация ...Создание и оформление информационной модели

Создание и оформление информационной модели "Биологические эффекты" с помощью MS Power Point, как один из примеров проектной деятельности на уроке ...Роль компьютера в обучении. Обсуждение важности информационной компетенции и компьютерной грамотности

Конспект урока для 10 класса «Роль компьютера в обучении. Обсуждение важности информационной компетенции и компьютерной грамотности». Образовательная ...Понятие базы данных и информационной системы

Урок информатики, 9 – А, Б классы. Учитель МОУ СОШ №46 А.Л.Михайлов. Тема: Понятие базы данных и информационной системы. Цели урока:. . ...Международный день защиты информации

Государственное бюджетное образовательное учреждение. начального профессионального образования. ПРОФЕССИОНАЛЬНЫЙ ЛИЦЕЙ №114. Московской области. ...Конструкции циклов. Цикл с параметром

Муниципальное бюджетное общеобразовательное учреждение гимназия. . г. Урай Тюменская область ХМАО-Югра. Конспект урока по информатике в ...День информационной безопасности

4. . Разработка урока «День информационной безопасности». Проведен 29 сентября 2014 г. Цель урока. –. продолжить формирование понятия « информационная ...Советы как сделать хороший доклад презентации или проекта

- Постарайтесь вовлечь аудиторию в рассказ, настройте взаимодействие с аудиторией с помощью наводящих вопросов, игровой части, не бойтесь пошутить и искренне улыбнуться (где это уместно).

- Старайтесь объяснять слайд своими словами, добавлять дополнительные интересные факты, не нужно просто читать информацию со слайдов, ее аудитория может прочитать и сама.

- Не нужно перегружать слайды Вашего проекта текстовыми блоками, больше иллюстраций и минимум текста позволят лучше донести информацию и привлечь внимание. На слайде должна быть только ключевая информация, остальное лучше рассказать слушателям устно.

- Текст должен быть хорошо читаемым, иначе аудитория не сможет увидеть подаваемую информацию, будет сильно отвлекаться от рассказа, пытаясь хоть что-то разобрать, или вовсе утратит весь интерес. Для этого нужно правильно подобрать шрифт, учитывая, где и как будет происходить трансляция презентации, а также правильно подобрать сочетание фона и текста.

- Важно провести репетицию Вашего доклада, продумать, как Вы поздороваетесь с аудиторией, что скажете первым, как закончите презентацию. Все приходит с опытом.

- Правильно подберите наряд, т.к. одежда докладчика также играет большую роль в восприятии его выступления.

- Старайтесь говорить уверенно, плавно и связно.

- Старайтесь получить удовольствие от выступления, тогда Вы сможете быть более непринужденным и будете меньше волноваться.

Информация о презентации

Дата добавления:27 марта 2019

Категория:Информатика

Содержит:22 слайд(ов)

Поделись с друзьями:

Скачать презентацию