Презентация "Аутентификация пользователя" по информатике – проект, доклад

Презентацию на тему "Аутентификация пользователя" можно скачать абсолютно бесплатно на нашем сайте. Предмет проекта: Информатика. Красочные слайды и иллюстрации помогут вам заинтересовать своих одноклассников или аудиторию. Для просмотра содержимого воспользуйтесь плеером, или если вы хотите скачать доклад - нажмите на соответствующий текст под плеером. Презентация содержит 19 слайд(ов).

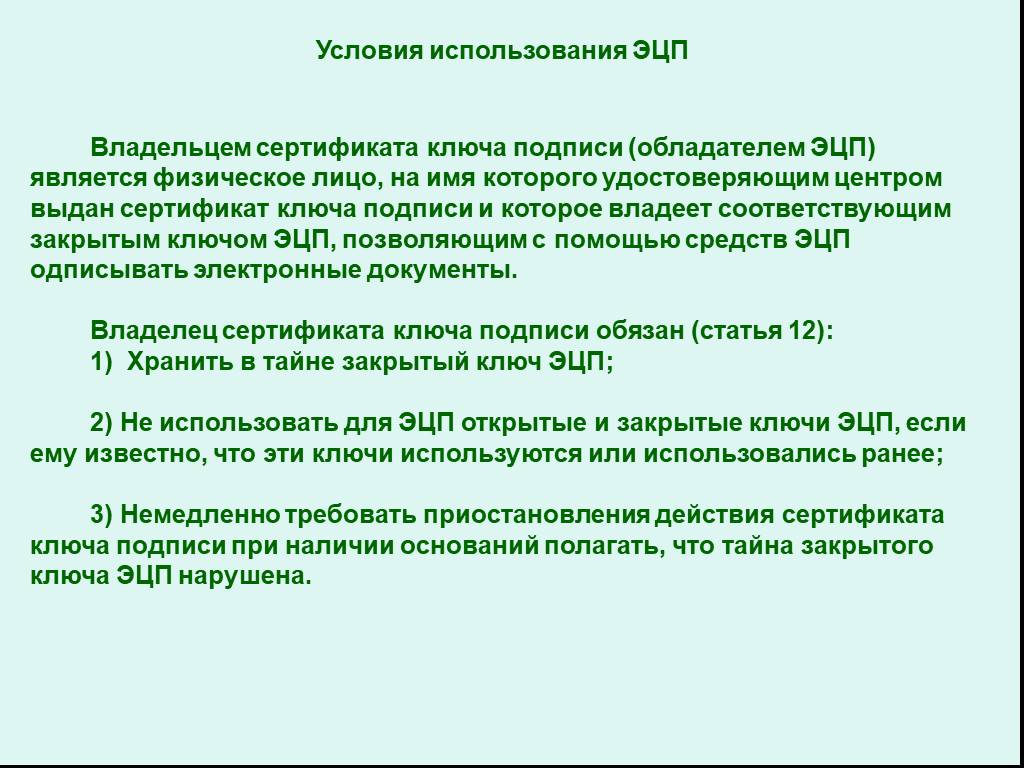

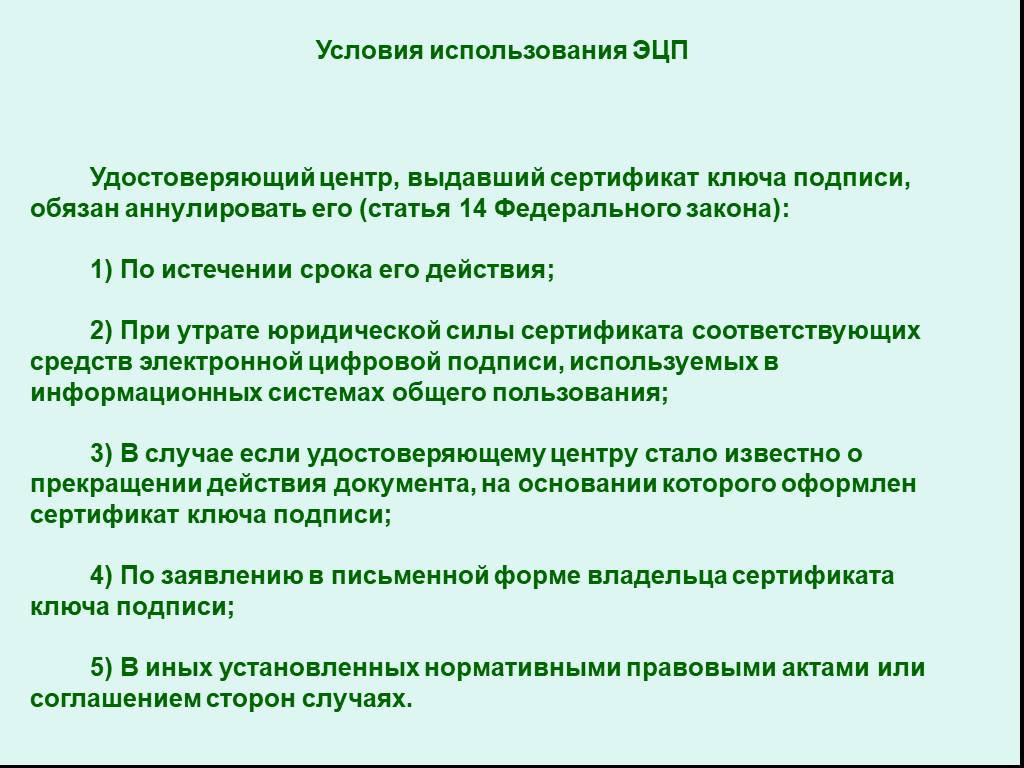

Слайды презентации

Список похожих презентаций

Интерфейс пользователя MSC.Fatigue

. Изначально три источника информации. Анализ Ответ. БЛОК-СХЕМА АНАЛИЗА ДОЛГОВЕЧНОСТИ. Нагру- жение Геометрия. Усталостные характеристики материалов. ...Графический интерфейс пользователя UNIX в MSC

Значок указателя мыши изменяется в зависимости от расположения мыши относительно окна Курсор мыши должен быть где-нибудь в окне прежде, чем Вы сможете ...Информатика и информация

Информатика - это техническая наука, систематизирующая приёмы создания, хранения, обработки и передачи информации средствами вычислительной техники, ...Текстовая и графическая информация

Сегодня на уроке. Проверка выполнения домашнего задания… Пятиминутка «В мире новостей!» Новая тема! Физкультминутка! Творческая работа! Проверка выполнения ...Социальная информатика

Социальная информатика - это про что? Обратимся к предметной области Информатикa. Социальная информатика. Информационные ресурсы как фактор социально-экономического ...Социальная информатика

Социальная информатика - это наука, изучающая комплекс проблем, связанных с прохождением информационных процессов в социуме. Один из основоположников ...Вероятность и информация

Раздел математики, в котором изучаются случайные события и закономерности, которым они подчиняются, называется теорией вероятности. Теория вероятностей. ...Числовая информация

Это мы знаем… 3 5 6 4 1 7 9 8 0. 1=один. 2 котенка шли домой 5 утят ныряли под водой Во дворе играли 3 щенка Мама несла 1 малыша. Два котенка шли ...Человек и информация

Природа одарила человека пятью органами чувств. Органы чувств человека. Это нужно для того, чтобы он мог воспринимать информацию. Рассмотрим несколько ...Файловая система компьютера. Как хранится информация в компьютере

Создание и именование файлов. Файл (англ. File- папка)-место постоянного хранения информации ( программ, данных, текстов и т.д.) Существуют два основных ...Звуковая информация на ПК

Звуковая карта -. Основное устройство для работы со звуком. На большинстве имеется: 2 входа (для микрофона и др. устройства), 1 – 2 выхода (для наушников ...Звуковая информация

1. Что такое звук? Компьютер широко применяют в настоящее время в различных сферах. Не стала исключением и обработка звуковой информации, музыка. ...Занимательный урок Фольклорная информатика

Разделы. Компьютерные добавлялки Слова с компьютерной начинкой Слова, оснащенные компьютером Попробуй прочитай Компьютерные анаграммы Словесное сложение ...Законодательство и информационная безопасность

Задачи в информационной сфере. установление необходимого баланса между потребностью в свободном обмене информацией и допустимыми ограничениями ее ...Время и числовая информация

Давайте подумаем Что такое время? Течение времени прошлое Луч времени настоящее будущее. Время. Древние календари. Первый простейший прибор для измерения ...Весёлая информатика

Эпиграф. Ты лишь на старте, длинен путь. Но к цели он ведет. И мир компьютеров тебя, Быть может, увлечет. А. М. Хайт. Цель:. развитие интереса к предмету, ...Текстовая информация

Задание: Определите координаты точек. Игра «Шифровальщик». Задание: на листке в клетку нарисовать произвольный многоугольник. Пронумеровать вершины ...Текстовая информация на компьютере: - программы и форматы

Зарождение письменности. Со времён неандертальцев человечество пыталось сохранить информацию в виде рисунков и пиктограмм. С развитием технологий, ...Здоровье и безопасность детей в мире ИКТ

- Актуальность: В связи с процессом глобальной компьютеризации жизни человека возникают вопросы о влиянии компьютера на организм человека и, в первую ...Человек и информация

2. Знания человека можно разделить на…. факты и привила. 3. К фактам относятся знания о…. явлениях событиях свойствах объектов зависимостях между ...Конспекты

Понятие операционная система. Графический интерфейс пользователя

Автор Рыбакова Н.А. МОУ СОШ №44 г. Севастополь. Учитель информатики. Представленный урок содержит следующие материалы:. презентацию ;. ...Советы как сделать хороший доклад презентации или проекта

- Постарайтесь вовлечь аудиторию в рассказ, настройте взаимодействие с аудиторией с помощью наводящих вопросов, игровой части, не бойтесь пошутить и искренне улыбнуться (где это уместно).

- Старайтесь объяснять слайд своими словами, добавлять дополнительные интересные факты, не нужно просто читать информацию со слайдов, ее аудитория может прочитать и сама.

- Не нужно перегружать слайды Вашего проекта текстовыми блоками, больше иллюстраций и минимум текста позволят лучше донести информацию и привлечь внимание. На слайде должна быть только ключевая информация, остальное лучше рассказать слушателям устно.

- Текст должен быть хорошо читаемым, иначе аудитория не сможет увидеть подаваемую информацию, будет сильно отвлекаться от рассказа, пытаясь хоть что-то разобрать, или вовсе утратит весь интерес. Для этого нужно правильно подобрать шрифт, учитывая, где и как будет происходить трансляция презентации, а также правильно подобрать сочетание фона и текста.

- Важно провести репетицию Вашего доклада, продумать, как Вы поздороваетесь с аудиторией, что скажете первым, как закончите презентацию. Все приходит с опытом.

- Правильно подберите наряд, т.к. одежда докладчика также играет большую роль в восприятии его выступления.

- Старайтесь говорить уверенно, плавно и связно.

- Старайтесь получить удовольствие от выступления, тогда Вы сможете быть более непринужденным и будете меньше волноваться.

Информация о презентации

Дата добавления:23 января 2019

Категория:Информатика

Содержит:19 слайд(ов)

Поделись с друзьями:

Скачать презентацию