Презентация "Типовая корпоративная сеть" по информатике – проект, доклад

Презентацию на тему "Типовая корпоративная сеть" можно скачать абсолютно бесплатно на нашем сайте. Предмет проекта: Информатика. Красочные слайды и иллюстрации помогут вам заинтересовать своих одноклассников или аудиторию. Для просмотра содержимого воспользуйтесь плеером, или если вы хотите скачать доклад - нажмите на соответствующий текст под плеером. Презентация содержит 60 слайд(ов).

Слайды презентации

Список похожих презентаций

Компьютерные сети Локальная сеть

Компьютерная сеть – соединение компьютеров для обмена информацией и совместного использования ресурсов (принтер, модем, дисковая память и т.д.). Локальная ...Социальная сеть Instagram

Instagram это интуитивно понятный и простейший в использовании фоторедактор для мобильных устройств. Началась вся эта вакханалия с того, что осенью ...Как устроена компьютерная сеть

Передача информации между ЭВМ и пользователем осуществляется через клавиатуру, дисплей, принтер и другие устройства ввода-вывода. А теперь мы узнаем, ...Компьютерная сеть

В этой главе вы найдете ответы на следующие вопросы:. Что такое сеть? Какие возможны типы сетей? Каковы особенности одноранговых сетей и сетей на ...Информационная сеть

Узлы сети. «Разминка» «Вопрос картинка» « Имена» «Заморочки» «Обычный вопрос» «Суперигра». ПАРАБОЛА СИНУСОИДА ПРОЦЕНТ РАДИКАЛ РАДИАН ГИПЕРБОЛА. КУБИЧЕСКАЯ ...Глобальная сеть Internet

Цель:. Познакомиться с сетью Интернет. И выяснить уровень его распространения в нашей школе. Введение. Что такое локальные сети и глобальные сети? ...Глобальная сеть - польза или вред?

Прошедший ХХ век… Как только его не называли: и космическим, и ядерным, а под конец основным достижением века признали не освоение космоса и атома, ...Глобальная компьютерная сеть Интернет

Цель:. Познакомиться с сетями общего назначения. Рассмотреть структуру сети Интернет. Дать понятия «адресация в Интернете», «протокол передачи данных». ...Глобальная компьютерная сеть

История создания Интернета. Джозеф Ликлайдер. Винсент Сёрф, «Отец Интернета». Тимоти Бернерс-Ли. История создания. В 1962 г. Американские военные ...Всемирная компьютерная сеть Интернет

Цель урока: Познакомиться с основными возможностями, предоставляемые пользователями сети Интернет. История создания сети Интернет. Интернет была создана ...Образовательные ресурсы сети Интернет по информатике и информационным технологиям для школьников

Российские порталы, посвященные олимпиадному программированию:. http://neerc.ifmo.ru/school/io - Олимпиады по информатике. (Санкт-Петербург). Вы можете ...Адресация и передача информации в сети Интернет

Роль протоколов при обмене информацией:. Протоколы – это единые правила передачи данных в сети. Файл Блок 1 Блок 2 … Блок n Начало Конец. В сети Интернет ...Адресация в сети интернет

Проверка домашнего задания:. 1. Что такое компьютерная сеть? 2. Как называлась первая экспериментальная компьютерная сеть, и какова цель ее создания? ...Использование ресурсов сети Интернет на уроках информатики и внеурочное время

Уроки с использованием компьютерной сети (не только локальной, но и глобальной) не являются традиционными, а значит, они интересны детям. Использование ...Исследование модели неограниченного распространения компьютерного вируса в сети Интернет

Описание задачи. Юноша получил электронное письмо, в котором сообщалось, что к этому письму прикреплено любовное послание, и предлагалось его посмотреть. ...Безопасность в сети Интернет для начальной школы

5 этап – в 1951 г. Академик Лебедев создал первую отечественную ЭВМ. ИСТОРИЯ РАЗВИТИЯ ТЕХНИКИ. 1 этап - техника стала развиваться более 5 тысяч лет ...Безопасность в сети Интернет

Типы вредоносных программ и сетей. Вирус. Вирус — разновидность компьютерных программ, отличительной особенностью которых является способность к саморепликации. ...Безопасность в сети интернет для 5-6 классов

Что такое Интернет? Какие бывают опасные угрозы в сети Интернет? Физкультминутка Практическая работа Обобщение полученной информации Составление сводной ...Конспекты

Локальная компьютерная сеть

. «Локальная компьютерная сеть». Тема урока:. Локальная компьютерная сеть. Цель урока:. Изучить основные понятия, связанные с локальной ...Глобальная сеть Интернет. Поиск информации в Интернете

Конспект урока «Глобальная сеть Интернет.Поиск информации в Интернете». для учащихся 11 класса. . (учитель информатики Насонова Надежда Сергеевна, ...Глобальная сеть Интернет. Поиск информации в Интернете

Конспект урока по информатике. по теме: «Глобальная сеть Интернет. . . Поиск информации в Интернете». Селиверстова Вера Анатольевна. учитель ...Глобальная сеть Интернет

Урок информатики в 7 классе « Глобальная сеть Интернет». Тема: Глобальная сеть Интернет. Цель:. Образовательная:. . Познакомить с понятием ...Глобальная компьютерная сеть Интернет

Конспект урока: Глобальная компьютерная сеть Интернет. 8 класс. Цели: образовательная – познакомить учащихся с понятием «Интернет». воспитательная ...Всемирная глобальная сеть Интернет

Конспект урока. . по информатике на тему:. «Всемирная глобальная сеть Интернет». . Дата:. 03.12.2008 г. Тема урока:. Всемирная глобальная ...Советы как сделать хороший доклад презентации или проекта

- Постарайтесь вовлечь аудиторию в рассказ, настройте взаимодействие с аудиторией с помощью наводящих вопросов, игровой части, не бойтесь пошутить и искренне улыбнуться (где это уместно).

- Старайтесь объяснять слайд своими словами, добавлять дополнительные интересные факты, не нужно просто читать информацию со слайдов, ее аудитория может прочитать и сама.

- Не нужно перегружать слайды Вашего проекта текстовыми блоками, больше иллюстраций и минимум текста позволят лучше донести информацию и привлечь внимание. На слайде должна быть только ключевая информация, остальное лучше рассказать слушателям устно.

- Текст должен быть хорошо читаемым, иначе аудитория не сможет увидеть подаваемую информацию, будет сильно отвлекаться от рассказа, пытаясь хоть что-то разобрать, или вовсе утратит весь интерес. Для этого нужно правильно подобрать шрифт, учитывая, где и как будет происходить трансляция презентации, а также правильно подобрать сочетание фона и текста.

- Важно провести репетицию Вашего доклада, продумать, как Вы поздороваетесь с аудиторией, что скажете первым, как закончите презентацию. Все приходит с опытом.

- Правильно подберите наряд, т.к. одежда докладчика также играет большую роль в восприятии его выступления.

- Старайтесь говорить уверенно, плавно и связно.

- Старайтесь получить удовольствие от выступления, тогда Вы сможете быть более непринужденным и будете меньше волноваться.

Информация о презентации

Дата добавления:30 ноября 2018

Категория:Информатика

Содержит:60 слайд(ов)

Поделись с друзьями:

Скачать презентацию

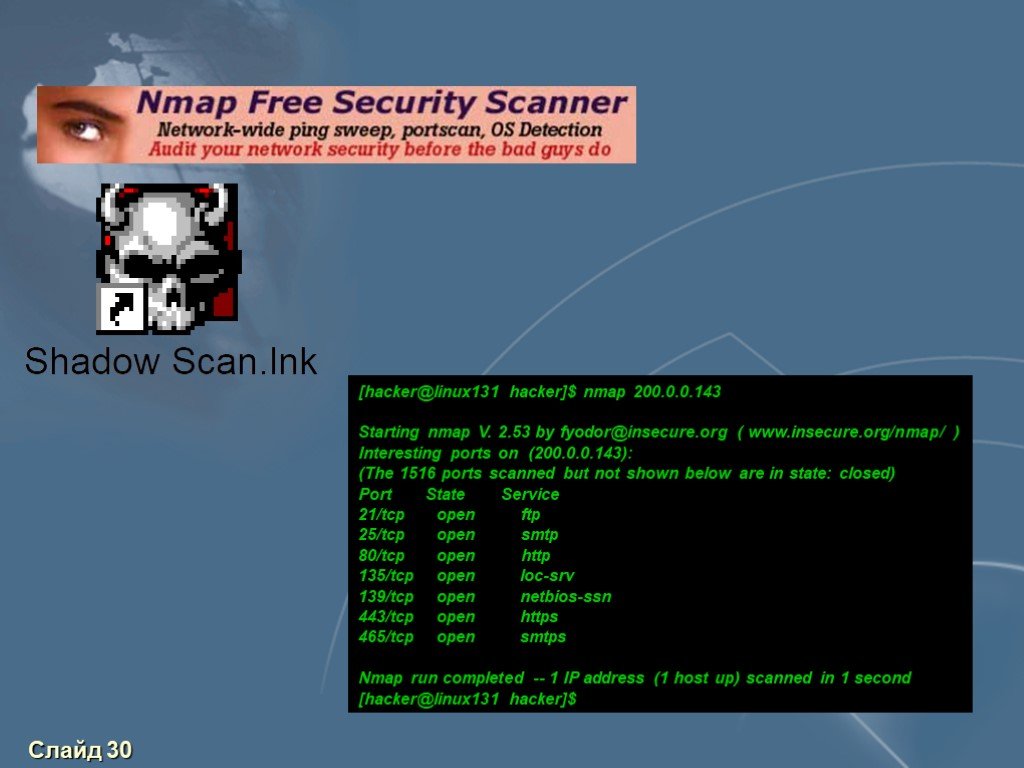

![[hacker@linux131 hacker]$ nmap 200.0.0.143 Starting nmap V. 2.53 by fyodor@insecure.org ( www.insecure.org/nmap/ ) Interesting ports on (200.0.0.143): (The 1516 ports scanned but not shown below are in state: closed) Port State Service 21/tcp open ftp 25/tcp open smtp 80/tcp open http 135/tcp open l [hacker@linux131 hacker]$ nmap 200.0.0.143 Starting nmap V. 2.53 by fyodor@insecure.org ( www.insecure.org/nmap/ ) Interesting ports on (200.0.0.143): (The 1516 ports scanned but not shown below are in state: closed) Port State Service 21/tcp open ftp 25/tcp open smtp 80/tcp open http 135/tcp open l](https://prezentacii.org/upload/cloud/18/11/107262/images/thumbs/screen18.jpg)

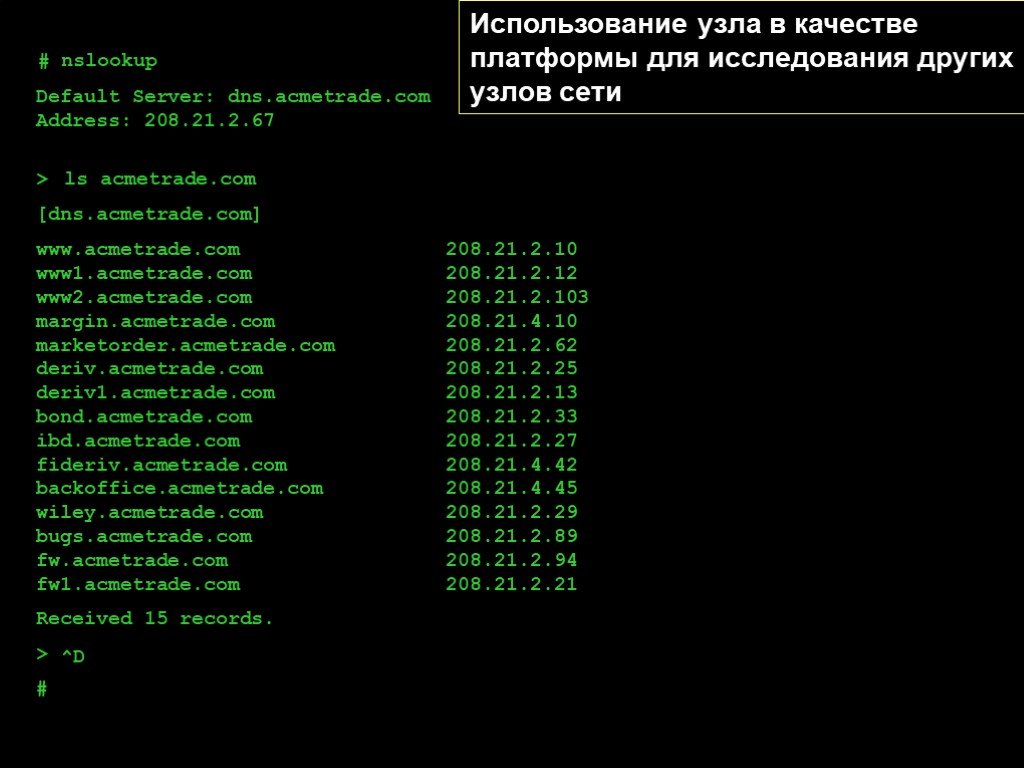

![nslookup. Default Server: dns.acmetrade.com Address: 208.21.2.67. > ls acmetrade.com Received 15 records. ^D [dns.acmetrade.com]. www.acmetrade.com 208.21.2.10 www1.acmetrade.com 208.21.2.12 www2.acmetrade.com 208.21.2.103 margin.acmetrade.com 208.21.4.10 marketorder.acmetrade.com 208.21.2.62 der nslookup. Default Server: dns.acmetrade.com Address: 208.21.2.67. > ls acmetrade.com Received 15 records. ^D [dns.acmetrade.com]. www.acmetrade.com 208.21.2.10 www1.acmetrade.com 208.21.2.12 www2.acmetrade.com 208.21.2.103 margin.acmetrade.com 208.21.4.10 marketorder.acmetrade.com 208.21.2.62 der](https://prezentacii.org/upload/cloud/18/11/107262/images/thumbs/screen23.jpg)

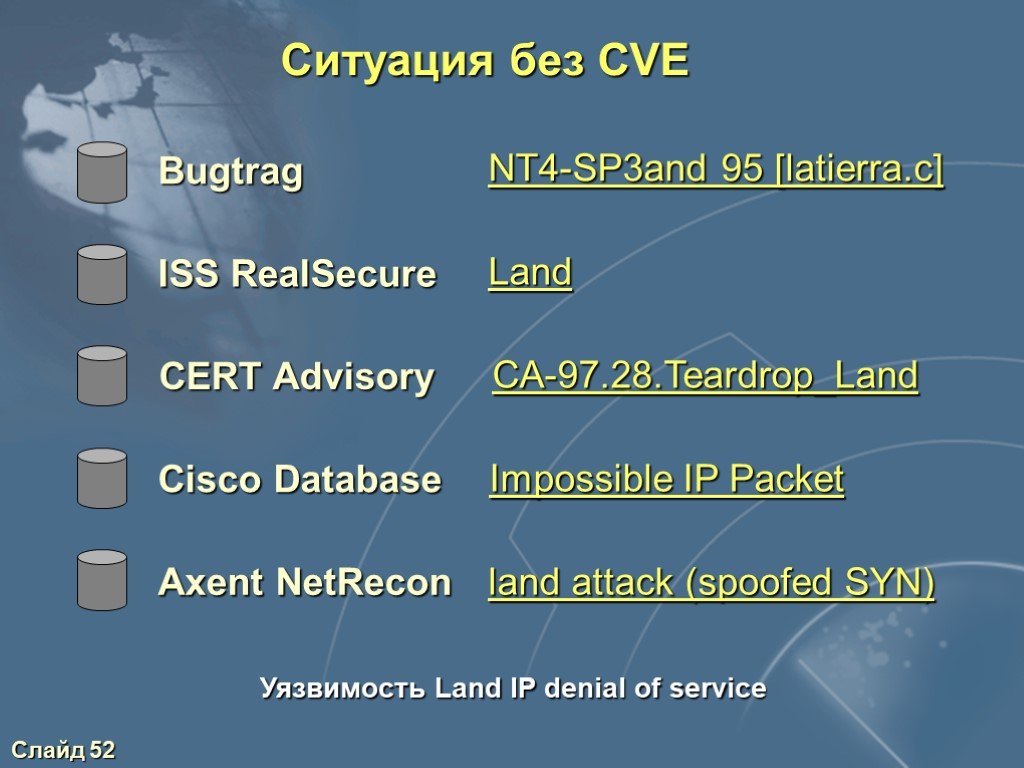

![Ситуация без CVE ISS RealSecure CERT Advisory Cisco Database Axent NetRecon land attack (spoofed SYN) Impossible IP Packet Bugtrag CA-97.28.Teardrop_Land Land NT4-SP3and 95 [latierra.c]. Уязвимость Land IP denial of service Ситуация без CVE ISS RealSecure CERT Advisory Cisco Database Axent NetRecon land attack (spoofed SYN) Impossible IP Packet Bugtrag CA-97.28.Teardrop_Land Land NT4-SP3and 95 [latierra.c]. Уязвимость Land IP denial of service](https://prezentacii.org/upload/cloud/18/11/107262/images/thumbs/screen40.jpg)