Презентация "Американский стандарт блочного шифрования Rijndael" (10 класс) по информатике – проект, доклад

Презентацию на тему "Американский стандарт блочного шифрования Rijndael" (10 класс) можно скачать абсолютно бесплатно на нашем сайте. Предмет проекта: Информатика. Красочные слайды и иллюстрации помогут вам заинтересовать своих одноклассников или аудиторию. Для просмотра содержимого воспользуйтесь плеером, или если вы хотите скачать доклад - нажмите на соответствующий текст под плеером. Презентация содержит 17 слайд(ов).

Слайды презентации

Список похожих презентаций

Школьный стандарт по информатике, базисный учебный план.

Распоряжение Правительства Российской Федерации от 29.12.2001 г. №1756-р. Концепция модернизации российского образования на период до 2010 г. На старшей ...Алгоритмы симметричного шифрования

Алгоритм Blowfish. Алгоритм Blowfish Blowfish является сетью Фейштеля, у которой количество итераций равно 16. Длина блока равна 64 битам, ключ может ...Простейшие методы шифрования текста

Общество, в котором живёт человек, на протяжении своего развития имеет дело с информацией. Она накапливается, перерабатывается, хранится, передаётся. ...Алгоритмы симметричного шифрования

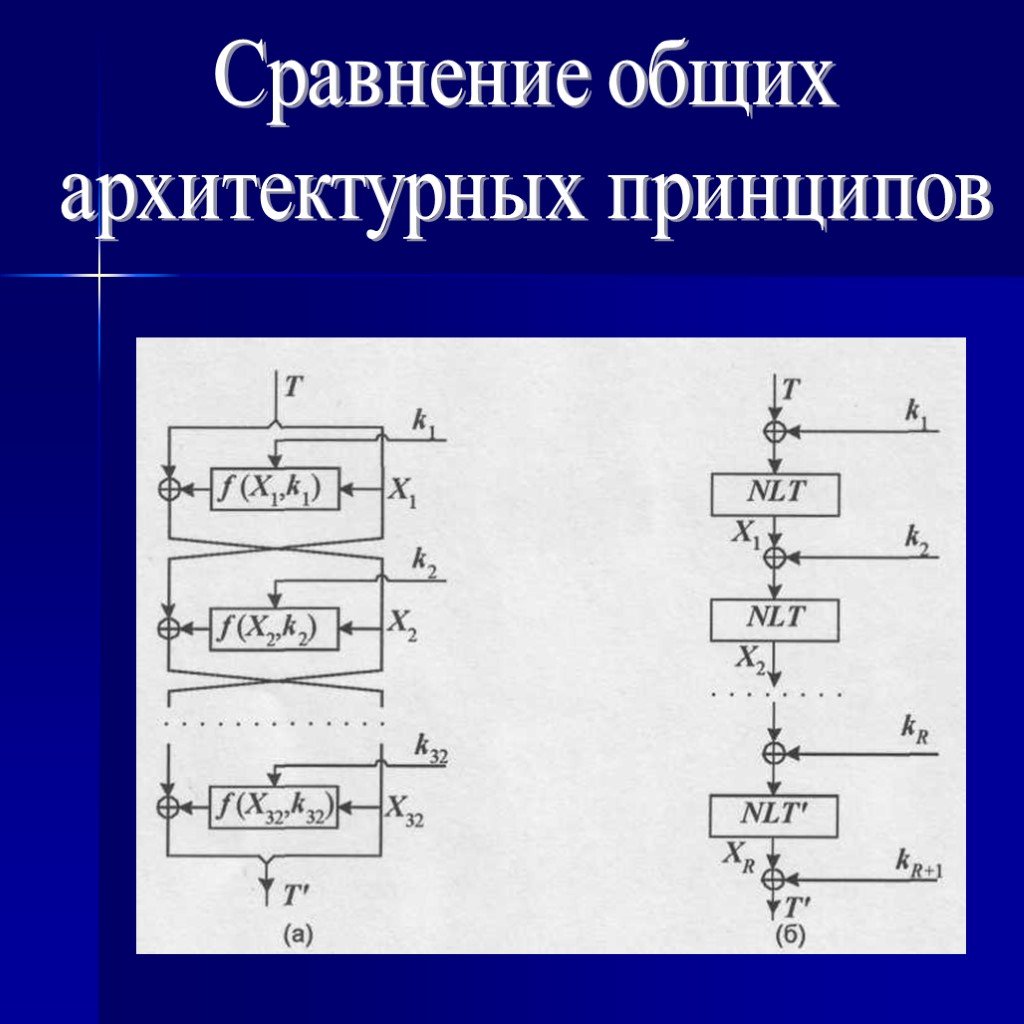

Криптография. Основные понятия. Рассмотрим общую схему симметричной, или традиционной, криптографии. Рис. 2.1. Общая схема симметричного шифрования. ...Кодирование текстовой информации

Термины:. Знаковая система - это набор знаков определенного типа (алфавита) и правил выполнения операций над знаками. Алфавит - это набор всех допустимых ...Кодирование текстовой, графической и звуковой информации

Знак – изображение, служащее для обозначения и указания на что-либо. Формы знаков: 1) Зрительные 2) Слуховые 3) Осязательные 4) Обонятельные 5) Вкусовые ...Кодирование текстовой, графической и звуковой информации

Количество информации как мера уменьшения неопределённости знания. Определение За единицу количества информации принимается такое количество информации, ...Кодирование текстовой информации

В традиционных кодировках для кодирования одного символа используется 8 бит. Легко подсчитать , что такой 8-разрядный код позволяет закодировать 256 ...Кодирование текстовой информации

Информация, выраженная с помощью естественных и формальных языков в письменной форме, обычно называется текстовой информацией. Для обработки текстовой ...Кодирование текстовой информации

Историческая справка. Код Цезаря. Юлий Цезарь (I век до н.э.). Закодируем Б А Й Т – сместим буквы на 2 символа вправо. Получим: Г В Л Ф. А Б В Г Д ...Кодирование текстовой информации

В 40-е годы прошлого столетия было положено начало созданию вычислительной машины. Начиная с 60-х годов, компьютеры все больше стали использовать ...Кодирование текстовой информации

Что нужно знать:. все символы кодируются одинаковым числом бит (алфавитный подход) чаще всего используют кодировки, в которых на символ отводится ...Кодирование текстовой информации

Автор презентации «Кодирование текстовой информации» Помаскин Юрий Иванович - учитель информатики МБОУ СОШ№5 г. Кимовска Тульской области. Презентация ...Кодирование информации с помощью знаковых систем

Знаки используются человеком для долговременного хранения информации и ее передачи на большие расстояния. В соответствии со способом восприятия знаки ...Кодирование информации УМК Л.Л.Босовой

Разминка. В каждой из двух клеток сидело по одинаковому количеству кроликов. С одной клетки один кролик ушел в другую клетку. На сколько кроликов ...Кодирование информации с помощью знаковых систем

Знаки: форма и значение. Форма знаков. Сигналы – знаки, которые используются для передачи информации на большие расстояния. Знаки отображают объекты ...Кодирование информации с помощью знаковых систем

Информация и информационные процессы (повторение). Наибольший объем информации человек получает при помощи: органов слуха; органов зрения; органов ...Кодирование информации с помощью знаковых систем

Для передачи знаков на большие расстояния используют знаки в форме сигналов. Иконические знаки (схожесть с реальным объектом). Символы (соглашение ...Кодирование информации с помощью знаковых систем

Кодирование информации - это специально выработанная система приемов (правил) фиксирования информации. Основные атрибуты кодирования - код, знак, ...Советы как сделать хороший доклад презентации или проекта

- Постарайтесь вовлечь аудиторию в рассказ, настройте взаимодействие с аудиторией с помощью наводящих вопросов, игровой части, не бойтесь пошутить и искренне улыбнуться (где это уместно).

- Старайтесь объяснять слайд своими словами, добавлять дополнительные интересные факты, не нужно просто читать информацию со слайдов, ее аудитория может прочитать и сама.

- Не нужно перегружать слайды Вашего проекта текстовыми блоками, больше иллюстраций и минимум текста позволят лучше донести информацию и привлечь внимание. На слайде должна быть только ключевая информация, остальное лучше рассказать слушателям устно.

- Текст должен быть хорошо читаемым, иначе аудитория не сможет увидеть подаваемую информацию, будет сильно отвлекаться от рассказа, пытаясь хоть что-то разобрать, или вовсе утратит весь интерес. Для этого нужно правильно подобрать шрифт, учитывая, где и как будет происходить трансляция презентации, а также правильно подобрать сочетание фона и текста.

- Важно провести репетицию Вашего доклада, продумать, как Вы поздороваетесь с аудиторией, что скажете первым, как закончите презентацию. Все приходит с опытом.

- Правильно подберите наряд, т.к. одежда докладчика также играет большую роль в восприятии его выступления.

- Старайтесь говорить уверенно, плавно и связно.

- Старайтесь получить удовольствие от выступления, тогда Вы сможете быть более непринужденным и будете меньше волноваться.

Информация о презентации

Дата добавления:21 февраля 2019

Категория:Информатика

Содержит:17 слайд(ов)

Поделись с друзьями:

Скачать презентацию