Конспект урока «Компьютерные вирусы и антивирусные программы» по информатике

Бородина Татьяна Анатольевна,

учитель информатики ГБОУ СОШ № 3 г. Сызрани Самарской области

Тема урока: «Компьютерные вирусы и антивирусные программы»

Цель урока: формирования знаний учащихся по теме «Компьютерные вирусы и антивирусные программы».

Задачи урока: образовательные:

-

познакомить учащихся с понятием «компьютерный вирус», «антивирусная программа, признаками заражения компьютера вирусами, путями проникновения их в компьютер, методами защиты компьютера от вирусов;

-

обобщить факты и провести параллель между биологическими и компьютерными вирусами.

развивающие:

-

развитие познавательного интереса и внимания учащихся;

-

расширение кругозора учащихся в области безопасности;

-

развитие навыков поисковой деятельности;

-

развитие коммуникационной компетентности у учащихся;

воспитательные:

-

воспитание правовой грамотности и гражданской ответственности учащихся;

-

воспитание бережного отношения к компьютерной технике;

-

выработать навыки грамотной устной речи.

Тип урока: урок изучения нового материала.

Формы и методы обучения: объяснительно-иллюстративный – словесный, наглядный, практический, интеркативный - учебная лекция с применением учебно-наглядных и технических средств обучения и элементами эвристической беседы, фронтальный опрос; частично-поисковый – поиск информации в различных источниках - ресурсы сети Интернет (вирусная энциклопедия «Лаборатории Касперского», энциклопедия «Википедия»), электронная энциклопедия (энциклопедии Кирилла и Мефодия), литература (Толковый словарь русского языка С. И. Ожегова и Н. Ю. Шведовой); исследовательский - проверка различных носителей информации на наличие вирусов с помощью антивирусной программы; здоровьесберегющие технологии – физкультминутки; индивидуальная работа – составление опорного конспекта; работа в группе – составление памятки безопасности для пользователей домашних компьютеров, поиск определения «вирус» в различных источниках.

Место урока в учебном плане: урок проводится в рамках изучения раздела «Компьютер и программное обеспечение» после изучения по тем «Файлы и файловая система», «Программное обеспечение компьютера», «Операционная система» (программа Н. Д. Угриновича).

Требования к знаниям учащихся: Учащиеся должны знать:

-

понятия «файл», «папка», «файловая система», «программа», «программное обеспечение компьютера»;

-

классификацию, состав и назначение программного обеспечения компьютера.

Учащиеся должны уметь:

-

работать с файлами и различными носителями информации.

Возраст учащихся: 10 класс.

Общее время: 80 минут.

Место проведения урока: кабинет информатики.

Оснащение урока: компьютеры с установленными на них программами – презентаций Microsoft PowerPoint, текстовым редактором Microsoft Word, браузером Internet Explorer, антивирусом Касперского 6.0, Большой энциклопедией Кирилла и Мефодия, энциклопедией персонального компьютера и Интернета Кирилла и Мефодия, Толковый словарь русского языка С. И. Ожегова и Н. Ю. Шведовой, компьютерная презентация «Компьютерные вирусы», мультимедийный проектор, экран, сетевой принтер, лист рефлексии, информационные носители для проверки на вирусы, памятка безопасности пользователя домашнего компьютера, выписка из главы 28 УК РФ, дидактический раздаточный материал.

План урока

-

Оргмомент – 1 мин.

-

Вводное слово. Постановка целей урока и мотивация. – 2 мин.

-

Систематизация и актуализация теоретических знаний – 10 мин.

-

Презентация нового материала – 25 мин.

4.1. Современные средства защиты персональной информации

4.2. Понятие «компьютерный вирус»

4.3. Признаки заражения компьютерным вирусом

4.4. Классификация компьютерных вирусов

Физкультминутка – 2 мин.

4.5. Пути проникновения вирусов в компьютер

4.6. Методы защиты от компьютерных вирусов

4.7. Антивирусные программы

4.8. Возможности программы «Антивирус Касперского 6.0»

4.9. Законодательство Российской федерации о вредоносных программах

-

Закрепление – 28 мин.

Физкультминутка – 2 мин.

-

Рефлексия – 6 мин.

-

Заключение – 3 мин.

-

Задание на дом – 1 мин.

Ход урока

-

Организационный момент. Приветствие учащихся, беседа с дежурным. Отметка отсутствующих на уроке учащихся.

2. Вводное слово. Постановка целей урока и мотивация. (Демонстрируется слайд 1) Персональный компьютер играет в жизни современного человека важную роль, поскольку он помогает человеку почти во всех областях его деятельности, позволяет решать большое количество разных задач, обработать огромное количество информации. Современное общество все больше и больше вовлекается в виртуальный мир Интернета, так как Интернет - огромный мир, который содержит много нового и интересного. Но с активным развитием локальных и глобальных телекоммуникационных сетей актуальным является вопрос информационной безопасности, так как проникающие из сети вирусы могут нарушить целостность и сохранность вашей информации. Защита компьютера от вирусов – это та задача, решать которую приходится всем пользователям, и особенно тем, кто активно пользуется Интернетом или работает в локальной сети.

Сегодня на уроке мы поговорим о компьютерных вирусах, признаках заражения компьютера вирусом, их видах, методах защиты от них, а также научимся пользоваться антивирусной программой.

3. Систематизация и актуализация теоретических знаний. Фронтальный опрос. (Демонстрируются слайды 2-4)

1. Разгадайте ребусы. Дайте определение зашифрованных понятий.

2. Что называется программным обеспечением компьютера?

3. Какие виды программного обеспечения вы знаете?

4. Какие программы входят в состав системного программного обеспечения?

5. Какие функции выполняют утилиты? Что входит в их состав.

4. Презентация нового материала.

4.1. Современные средства защиты персональной информации (Демонстрируется слайд 5)

Современные средства защиты персональной информации делятся на три группы: (Демонстрируется слайд 6)

-

антивирусные программы;

-

брандмауэры или файрволы (сетевые экраны);

-

антишпионы.

Файрвол (от англ. Firewall – противопожарная стена) (Демонстрируются слайды 7-8) – это специальное многофункциональное программное обеспечение, решающее широкий круг вопросов безопасности компьютера.

Брандмауэр – это просто другое немецкое название файрвола.

Файрвол отслеживает подозрительную входящую и исходящую сетевую активность, а также изменение размеров программ - это его основные задачи.

Файрвол может выполнять массу других вспомогательных задач: блокировать интернетовскую рекламу, самопроизвольно открывающиеся окна, фильтровать постовые вложения и т. д.

В Windows ХР есть свой собственный встроенный файрвол, который может защищать ваши сетевые и интернетовские соединения. Однако достаточно примитивный, весьма «молчаливый», то есть даже при попытках атак ничего вам не сообщает, а также почти не настраивается. Поэтому встроенный файрвол Windows ХР используют редко. Рекомендуется устанавливать файрволы других разработчиков, наборы функций которых могут весьма серьезно отличаться друг от друга. Но общая цель у них всех одна — оградить компьютер пользователя от негативных внешних воздействий и предупредить его о том, что внутри компьютера происходит что-то не то.

Существует отдельная разновидность вирусов — рекламные шпионы(Демонстрируется слайд 9) , или рекламные паразиты, которые выдают пользователям какую-то рекламную информацию или принудительно направлять их на некий сайт. Очень часто рекламные паразиты попадают на компьютеры пользователей с сайтов с сомнительным содержанием. Для борьбы с рекламными паразитами используются специальные программы — антишпионы.

Об антивирусных программах мы поговорим позже, выяснив вначале, что же такое вирус.

4.2. Понятие «компьютерный вирус»

Учитель. (Демонстрируется слайд 10)Вам необходимо, используя различные источники – ресурсы сети Интернет (вирусная энциклопедия «Лаборатории Касперского», энциклопедия «Википедия»), электронная энциклопедия (энциклопедии Кирилла и Мефодия), литература (Толковый словарь русского языка С. И. Ожегова и Н. Ю. Шведовой) – найти определения вирусов: биологического и компьютерного. Используя буфер обмена скопировать найденные определения в текстовый редактор и распечатать на принтере (принтер должен быть сетевым). Определение вируса из Толкового словаря русского языка набрать в текстовом редакторе и распечатать. Если учащиеся печатают медленно можно определение записать в тетрадь.

Учащиеся делятся на группы по несколько человек, занимают места за компьютерами. Каждая группа работает по своему заданию:

задание для I группы: В вирусной энциклопедии «Лаборатории Касперского» (http://www.viruslist.com/ru/viruslist.html) и Толковом словаре русского языка С. И. Ожегова и Н. Ю. Шведовой найдите определение вирусов: биологического и компьютерного. Распечатайте их на принтере и сравните. Выявите общие черты;

задание для II группы: В электронных энциклопедиях Кирилла и Мефодия - Большой энциклопедии Кирилла и Мефодия и энциклопедии персонального компьютера и Интернета Кирилла и Мефодия – найдите определение вирусов: биологического и компьютерного. Распечатайте их на принтере и сравните. Выявите общие черты;

задание для III группы: В энциклопедия «Википедия» http://ru.wikipedia.org/wiki/ найдите определение вирусов: биологического и компьютерного. Распечатайте их на принтере и сравните. Выявите общие черты.

Учитель. (Демонстрируются слайды 11-12)Что общего вы выделили между биологическим и компьютерным вирусами?

Ученики. Общее – это, во-первых, способность к саморазмножению, во-вторых, вред для здоровья человека или нежелательные действия для компьютера, в-третьих, скрытность, т. к. вирусы имеют инкубационный период.

Учитель. В этом состоит основное свойство, объединяющее биологический и компьютерный вирусы.

Механизм действия компьютерного вируса объяснил на примере клерка, работающего исключительно с бумагами, Д.Н.Лозинский.

Представим себе аккуратного клерка, который приходит на работу к себе в контору и каждый день обнаруживает у себя на столе стопку листов бумаги со списком заданий, которые он должен выполнить за рабочий день. Клерк берет верхний лист, читает указания начальства, пунктуально их выполняет, выбрасывает «отработанный» лист в мусорное ведро и переходит к следующему листу. Предположим, что некий злоумышленник тайком прокрадывается в контору и подкладывает в стопку бумаг лист, на котором написано следующее:

«Переписать этот лист два раза и положить копии в стопку заданий соседей»

Что сделает клерк? Дважды перепишет лист, положит его соседям на стол, уничтожит оригинал и перейдет к выполнению второго листа из стопки, т.е. продолжит выполнять свою настоящую работу. Что сделают соседи, являясь такими же аккуратными клерками, обнаружив новое задание? То же, что и первый: перепишут его по два раза и раздадут другим клеркам. Итого, в конторе бродят уже четыре копии первоначального документа, которые и дальше будут копироваться и раздаваться на другие столы.

Примерно так же работает и компьютерный вирус, только стопками бумаг-указаний являются программы, а клерком - компьютер. Так же как и клерк, компьютер аккуратно выполняет все команды программы (листы заданий), начиная с первой. Если же первая команда звучит как «скопируй меня в две другие программы», то компьютер так и сделает, - и команда-вирус попадает в две другие программы. Когда компьютер перейдет к выполнению других «зараженных» программ, вирус тем же способом будет расходиться все дальше и дальше по всему компьютеру.

В приведенном выше примере про клерка и его контору лист-вирус не проверяет, заражена очередная папка заданий или нет. В этом случае к концу рабочего дня контора будет завалена такими копиями, а клерки только и будут что переписывать один и тот же текст и раздавать его.

Именно такой случай произошел в 1988 году в Америке. В начале ноября 1988 г. в США произошло событие, которое, как показало время, стало решающим для нынешнего положения Интернете: экспериментальная саморазмножающаяся (кстати, именно это свойство и исследовалось в данном эксперименте!) программа Роберта Морриса, 23-летнего аспиранта Корнельского университета, заразила локальную сеть университетской лаборатории и к полуночи по местному времени «выплеснулась» в Интернет. Единственной возможностью остановить эпидемию (которая стала, чуть ли не единственным примером вирусной атаки, способной привести к реальному параличу всего Интернета) было физическое отключение от сети зараженных серверов, и когда вирус был полностью блокирован, выяснилось, что он успел поразить более 6000 компьютеров. Это был первый документально зафиксированный случай эпидемии интернет-вируса и первая компьютерная атака, для которой был подсчитан размер ущерба (правда, приблизительно — от 100 тыс. до 10 млн долларов). Морриса приговорили к штрафу в 10 тыс. долларов и к исправительным работам.

Поэтому «правильные» вирусы делают так:

«Переписать этот лист два раза и положить копии в стопку заданий соседей, если у них еще нет этого листа».

Проблема решена – «перенаселения» нет, но каждая стопка содержит по копии вируса, при этом клерки еще успевают справляться и с обычной работой.

«А как же уничтожение данных?» - спросите вы. Все очень просто – достаточно дописать на лист примерно следующее:

«1. Переписать этот лист два раза и положить копии в стопку заданий соседей, если у них еще нет этого листа.

2. Посмотреть на календарь - если сегодня пятница, попавшая на 13-е число, выкинуть все документы в мусорную корзину»

Примерно это и выполняет хорошо известный вирус «Jerusalem» (другое название - «Time»). В пятницу 13-го мая 1988-го года сразу несколько фирм и университетов нескольких стран мира «познакомились» с вирусом «Jerusalem» - в этот день вирус уничтожал файлы при их запуске. Это, пожалуй, один из первых MS-DOS-вирусов, ставший причиной настоящей пандемии - сообщения о зараженных компьютерах поступали из Европы, Америки и Ближнего Востока. Название, кстати, вирус получил по месту одного из инцидентов - университета в Иерусалиме.

Первый прототип вируса появился — еще в 1971 г. Программист Боб Томас, пытаясь решить задачу передачи управляющей информации с одного компьютера на другой, создал программу Creeper, самопроизвольно «перепрыгивавшую» с одной машины на другую в сети компьютерного центра; правда, эта программа не саморазмножалась, не наносила ущерба и не могла привести к блокированию Интернета, поскольку его еще не существовало...

Первые исследования саморазмножающихся искусственных конструкций проводились в середине прошлого столетия. (Демонстрируется слайд 13) В работах фон Неймана, Винера и других авторов дано определение и проведен математический анализ конечных автоматов, в том числе и самовоспроизводящихся. Термин «компьютерный вирус» появился позднее - официально считается, что его впервые употребил сотрудник Лехайского университета (США) Фред Коэн в 1984 г. на 7-й конференции по безопасности информации, проходившей в США.

4.3. Признаки заражения компьютерным вирусом

Учитель. (Демонстрируется слайд 14)Что произойдет при внедрении в живой организм биологического вируса?

Ученики. Биологический вирус вызовет заболевание.

Учитель. Какие вирусные заболевания вы знаете?

Ученики. Грипп, герпес, ВИЧ.

Учитель. По каким признакам можно судить о развитии заболевания?

Ученики. Высокая температура, кашель, насморк, сыпь.

Учитель. Какие признаки говорят вам о «заражении» вашего компьютера вирусом?

Ученики. Перечисляют признаки.

Непрофессионалу сложно обнаружить присутствие вирусов на компьютере, поскольку они умело маскируются среди обычных файлов. (Демонстрируется слайд 15)

Есть ряд признаков, свидетельствующих о заражении компьютера:

-

вывод на экран непредусмотренных сообщений или изображений;

-

подача непредусмотренных звуковых сигналов;

-

неожиданное открытие и закрытие лотка CD-ROM-устройства;

-

произвольный, без вашего участия, запуск на компьютере каких-либо программ;

-

при наличии на вашем компьютере сетевого экрана, появление предупреждений о попытке какой-либо из программ вашего компьютера выйти в Интернет, хотя вы это никак не инициировали.

-

Если вы замечаете, что с компьютером происходит подобное, то с большой степенью вероятности можно предположить, что ваш компьютер поражен вирусом.

-

Кроме того, есть некоторые характерные признаки поражения вирусом через электронную почту:

-

друзья или знакомые говорят вам о сообщениях от вас, которые вы не отправляли;

-

в вашем почтовом ящике находится большое количество сообщений без обратного адреса и заголовка.

-

Следует отметить, что не всегда такие признаки вызываются присутствием вирусов. Иногда они могут быть следствием других причин. Например, в случае с почтой зараженные сообщения могут рассылаться с вашим обратным адресом, но не с вашего компьютера.

-

Есть также косвенные признаки заражения вашего компьютера:

-

частые зависания и сбои в работе компьютера;

-

медленная работа компьютера при запуске программ;

-

невозможность загрузки операционной системы;

-

исчезновение файлов и каталогов или искажение их содержимого;

-

частое обращение к жесткому диску (часто мигает лампочка на системном блоке);

-

Интернет-браузер «зависает» или ведет себя неожиданным образом (например, окно программы невозможно закрыть).

В 90% случаев наличие косвенных симптомов вызвано сбоем в аппаратном или программном обеспечении. Несмотря на то, что подобные симптомы с малой вероятностью свидетельствуют о заражении, при их появлении рекомендуется провести полную антивирусную проверку вашего компьютера.

4.4. Классификация компьютерных вирусов (Демонстрируется слайд 16)

Вирусы можно разделить на классы по следующим основным признакам: (Демонстрируется слайд 17)

-

среда обитания;

-

операционная система (OC);

-

особенности алгоритма работы;

-

деструктивные возможности.

По СРЕДЕ ОБИТАНИЯ вирусы можно разделить на: (Демонстрируется слайд 21)

-

файловые;

-

загрузочные;

-

макро;

-

сетевые.

Файловые вирусы внедряют свой код в исполняемые файлы: командные файлы, программы, драйверы, исходный код программ и др. (Демонстрируется слайд 24)

По способу заражения файловые вирусы разделяют на:

Перезаписывающие вирусы

Вирусы данного типа записывают своё тело вместо кода программы, не изменяя названия исполняемого файла, вследствие чего исходная программа перестаёт запускаться. При запуске программы выполняется код вируса, а не сама программа.

Вирусы-компаньоны

Компаньон-вирусы, как и перезаписывающие вирусы, создают свою копию на месте заражаемой программы, но в отличие от перезаписываемых не уничтожают оригинальный файл, а переименовывают или перемещают его. При запуске программы вначале выполняется код вируса, а затем управление передаётся оригинальной программе.

Файловые черви

Файловые черви создают собственные копии с привлекательными для пользователя названиями (например, Game.exe, install.exe и др.) в надежде на то, что пользователь их запустит.

Вирусы-звенья

Как и компаньон-вирусы, не изменяют код программы, а заставляют операционную систему выполнить собственный код, изменяя адрес местоположения на диске заражённой программы, на собственный адрес. После выполнения кода вируса управление обычно передаётся вызываемой пользователем программе.

Паразитические вирусы

Это файловые вирусы, изменяющие содержимое файла, добавляя в него свой код. При этом заражённая программа сохраняет полную или частичную работоспособность. Код может внедряться в начало, середину или конец программы. Код вируса выполняется перед, после или вместе с программой, в зависимости от места внедрения вируса в программу.

Вирусы, поражающие исходный код программ

Вирусы данного типа поражают исходный код программы или её компоненты (.OBJ, .LIB, .DCU. После компиляции программы оказываются встроенными в неё. В настоящее время широкого распространения не получили.

Загрузочные вирусы (Демонстрируется слайд 21) записывают себя либо в загрузочный сектор диска (boot-сектор), либо в сектор, содержащий системный загрузчик винчестера (Master Boot Record), либо меняют указатель на активный boot-сектор.

Они внедряются в память компьютера при загрузке с инфицированного диска. При этом системный загрузчик считывает содержимое первого сектора диска, с которого производится загрузка, помещает считанную информацию в память и передает на нее (т.е. на вирус) управление. После этого начинают выполняться инструкции вируса, который, как правило, уменьшает объем свободной памяти, копируют в освободившееся место свой код и считывает с диска свое продолжение (если оно есть), затем считывает в память оригинальный boot-сектор и передает на него управление.

Макро-вирусы (Демонстрируется слайд 21) заражают файлы-документы и электронные таблицы нескольких популярных редакторов.

Макро-вирусы являются программами на языках (макро-языках), встроенных в некоторые системы обработки данных (текстовые редакторы, электронные таблицы и т.д.). Для своего размножения такие вирусы используют возможности макро-языков и при их помощи переносят себя из одного зараженного файла (документа или таблицы) в другие. Наибольшее распространение получили макро-вирусы для Microsoft Word, Excel и Office97. Существуют также макро-вирусы, заражающие документы Ami Pro и базы данных Microsoft Access.

Макро-вирусы получают управление при открытии или закрытии зараженного файла, перехватывают стандартные файловые функции и затем заражают файлы, к которым каким-либо образом идет обращение.

Сетевые вирусы (Демонстрируется слайд 21) используют для своего распространения протоколы или команды компьютерных сетей и электронной почты. К ним относятся сетевые черви, троянские программы, хакерские утилиты и прочие программы, наносящие заведомый вред компьютеру, на котором они запускаются на выполнение или другим компьютерам в сети.

Сетевые черви. (Демонстрируется слайд 25)

К данной категории относятся программы, распространяющие свои копии по локальным и/или глобальным сетям с целью:

-

проникновения на удаленные компьютеры;

-

запуска своей копии на удаленном компьютере;

-

дальнейшего распространения на другие компьютеры в сети.

Для своего распространения сетевые черви используют разнообразные компьютерные и мобильные сети: электронную почту, системы обмена мгновенными сообщениями, сети обмена данными между мобильными устройствами (телефонами, карманными компьютерами) и т. д.

Большинство известных червей распространяется в виде файлов: вложение в электронное письмо, ссылка на зараженный файл на каком-либо веб- или FTP-ресурсе в ICQ-сообщениях, и т. д.

Некоторые черви (так называемые «бесфайловые» или «пакетные» черви) распространяются в виде сетевых пакетов, проникают непосредственно в память компьютера и активизируют свой код.

Для проникновения на удаленные компьютеры и запуска своей копии черви используют различные методы: социальный инжиниринг (например, текст электронного письма, призывающий открыть вложенный файл), недочеты в конфигурации сети (например, копирование на диск, открытый на полный доступ), ошибки в службах безопасности операционных систем и приложений.

Термин «червь» (worm), появился в 1975 г. в фантастическом романе Джона Бруннера, где главный герой создает разрушительную программу Tapeworm для спасения человечества от компьютерной сети тоталитарного правительства (почти как в фильме «Матрица»). А атака собственно сетевых «червей» в 1982 г. (обычно считаемая первым зафиксированным случаем компьютерной атаки этого типа) стала лишь результатом элементарной программистской ошибки: создатели программы Джон Шок и Джон Хапп из Xerox Palo Alto Research Center хотели создать экспериментальную программу Vampire в попытке объединить компьютеры для реализации сети распределенных вычислений.

Троянские программы.

Учитель. Что такое троянский конь? Как возникло это выражение и какой смысл оно несет?

Ученики дают ответы.

Учитель. Во времена войны с Троей ахейцы, после длительной и безуспешной осады, прибегли к хитрости: они соорудили огромного деревянного коня, оставили его у стен Трои, а сами сделали вид, что уплывают от берега Троады. Изобретение этой уловки приписывают Одиссею, хитрейшему из вождей данайцев. Конь был приношением богине Афине Илионской. На боку коня было написано «Этот дар приносят Афине Воительнице уходящие данайцы». Жрец Лаокоонт, увидя этого коня и зная хитрости данайцев, воскликнул: «Что бы это ни было, я боюсь данайцев, даже дары приносящих!» Но троянцы, не слушая предостережений Лаокоона и пророчицы Кассандры, втащили коня в город.

Ночью греки, прятавшиеся внутри коня, вышли из него, перебили стражу, открыли городские ворота, впустили вернувшихся на кораблях товарищей и таким образом овладели Троей. Полустишие Вергилия «Боюсь данайцев, даже дары приносящих», цитируемое часто по-латыни («Timeo Danaos et dona ferentes»), вошло в поговорку. Отсюда же возникло выражение «троянский конь», употребляемое в значении: тайный, коварный замысел.

Некоторые современные вирусы используют подобный способ распространения, поэтому их и называют троянскими конями. Такие программы, осуществляющие различные несанкционированные пользователем действия: сбор информации и ее передачу злоумышленнику, ее разрушение или злонамеренную модификацию, нарушение работоспособности компьютера, использование ресурсов компьютера в неблаговидных целях.

Отдельные категории троянских программ наносят ущерб удаленным компьютерам и сетям, не нарушая работоспособность зараженного компьютера.

Хакерские утилиты и прочие вредоносные программы

К данной категории относятся:

-

утилиты автоматизации создания вирусов, червей и троянских программ (конструкторы);

-

программные библиотеки, разработанные для создания вредоносного ПО;

-

хакерские утилиты скрытия кода зараженных файлов от антивирусной проверки (шифровальщики файлов);

-

программы, сообщающие пользователю заведомо ложную информацию о своих действиях в системе;

-

прочие программы, тем или иным способом намеренно наносящие прямой или косвенный ущерб данному или удалённым компьютерам.

Существует большое количество сочетаний - например, файлово-загрузочные вирусы, заражающие как файлы, так и загрузочные сектора дисков. Такие вирусы, как правило, имеют довольно сложный алгоритм работы, часто применяют оригинальные методы проникновения в систему. Другой пример такого сочетания - сетевой макро-вирус, который не только заражает редактируемые документы, но и рассылает свои копии по электронной почте.

Заражаемая ОПЕРАЦИОННАЯ СИСТЕМА (Демонстрируется слайд 17) является вторым уровнем деления вирусов на классы. Каждый файловый или сетевой вирус заражает файлы какой-либо одной или нескольких OS - DOS, Windows, Win95/NT, OS/2 и т.д. Макро-вирусы заражают файлы форматов Word, Excel, Office97. Загрузочные вирусы также ориентированы на конкретные форматы расположения системных данных в загрузочных секторах дисков.

Среди ОСОБЕННОСТЕЙ АЛГОРИТМА РАБОТЫ (Демонстрируется слайд 26) вирусов выделяются следующие пункты:

-

резидентность;

-

использование стелс-алгоритмов;

-

самошифрование и полиморфичность;

-

использование нестандартных приемов.

Резидентный вирус при инфицировании компьютера оставляет в оперативной памяти свою резидентную часть, которая затем перехватывает обращения операционной системы к объектам заражения и внедряется в них. Резидентные вирусы находятся в памяти и являются активными вплоть до выключения компьютера или перезагрузки операционной системы. Нерезидентные вирусы не заражают память компьютера и сохраняют активность ограниченное время. Резидентными можно считать макро-вирусы, поскольку они постоянно присутствуют в памяти компьютера на все время работы зараженного редактора.

Использование стел-алгоритмов позволяет вирусам полностью или частично скрыть себя в системе. Наиболее распространенным стелс-алгоритмом является перехват запросов OC на чтение/запись зараженных объектов. Стелс-вирусы при этом либо временно лечат их, либо «подставляют» вместо себя незараженные участки информации.

Самошифрование и полиморфичность используются практически всеми типами вирусов для того, чтобы максимально усложнить процедуру детектирования вируса. Полиморфик-вирусы - это достаточно труднообнаружимые вирусы, не имеющие сигнатур, т.е. не содержащие ни одного постоянного участка кода. В большинстве случаев два образца одного и того же полиморфик-вируса не будут иметь ни одного совпадения. Это достигается шифрованием основного тела вируса и модификациями программы-расшифровщика.

Различные нестандартные приемы часто используются в вирусах для того, чтобы как можно глубже спрятать себя в ядре OC, защитить от обнаружения свою резидентную копию, затруднить лечение от вируса и т.д.

По ДЕСТРУКТИВНЫМ ВОЗМОЖНОСТЯМ (Демонстрируется слайд 27) вирусы можно разделить на:

-

безвредные, т.е. никак не влияющие на работу компьютера (кроме уменьшения свободной памяти на диске в результате своего распространения);

-

неопасные, влияние которых ограничивается уменьшением свободной памяти на диске и графическими, звуковыми и пр. эффектами;

-

опасные вирусы, которые могут привести к серьезным сбоям в работе компьютера;

-

очень опасные, в алгоритмах работы которых заведомо заложены процедуры, которые могут привести к потере программ, уничтожить данные, стереть необходимую для работы компьютера информацию, записанную в системных областях памяти, и даже, как гласит одна из непроверенных компьютерных легенд, способствовать быстрому износу движущихся частей механизмов - вводить в резонанс и разрушать головки некоторых типов винчестеров.

Такие легенды ходят еще с 1985 года. Вирус может причинить физический вред только информации. Физически же уничтожить, например, жесткий диск, не может.

Один из самых опасных из известных вирусов из Интернета - вирус «Чернобыль». Он активизируется 26 апреля, но модификации вируса могут принести вред и 26 числа каждого месяца. Кроме порчи информации на диске он стирал BIOS в материнских платах, в результате чего они становились неработоспособными. Но достаточно было записать BIOS заново, и материнские платы снова работали без проблем. Таким образом, физической порчи плат не было.

Учитель. Как вы считаете, как вирусы могут попасть в компьютер?

Ученики дают ответы.

Физкультминутка. Ребята, для снятия зрительного напряжения с глаз нужно выполнить комплекс упражнений для глаз: (Демонстрируется слайд 28)

Упражнение первое: резко зажмурить глаза на 2-3 секунды: и широко открыть на 2-3 секунды, повторить упражнение 10 раз.

Упражнение второе: часто-часто моргать глазами - 10 раз.

Упражнение третье: поднять глаза вверх, при этом голова остается в одном положении, задержать взгляд на 2-3 секунды, затем опустить глаза вниз и задержать взгляд на 2-3 секунды повторить упражнение 10 раз.

4.5. Пути проникновения вирусов в компьютер (Демонстрируется слайд 29)

Глобальные сети (Демонстрируется слайд 30)

Основным источником вирусов на сегодняшний день является глобальная сеть Internet. Возможно заражение через страницы Интернет ввиду наличия на страницах всемирной паутины различного «активного» содержимого: скриптов, ActiveX-компоненты, Java-апплетов. В этом случае используются уязвимости программного обеспечения, установленного на компьютере пользователя, либо уязвимости в ПО владельца сайта, а ничего не подозревающие пользователи зайдя на такой сайт рискуют заразить свой компьютер.

Электронная почта

Сейчас один из основных каналов распространения вирусов. Обычно вирусы в письмах электронной почты маскируются под безобидные вложения: картинки, документы, музыку, ссылки на сайты. В некоторых письмах могут содержаться действительно только ссылки, то есть в самих письмах может и не быть вредоносного кода, но если открыть такую ссылку, то можно попасть на специально созданный веб-сайт, содержащий вирусный код. Многие почтовые вирусы, попав на компьютер пользователя, затем используют адресную книгу из установленных почтовых клиентов типа Outlook для рассылки самого себя дальше.

Локальные сети

Третий путь «быстрого заражения» — локальные сети. Если не принимать необходимых мер защиты, то зараженная рабочая станция при входе в сеть заражает один или несколько служебных файлов на сервере

На следующий день пользователи при входе в сеть запускают зараженные файлы с сервера, и вирус, таким образом, получает доступ на компьютеры пользователей.

Персональные компьютеры «общего пользования»

Опасность представляют также компьютеры, установленные в учебных заведениях. Если один из учащихся принес на своих носителях вирус и заразил какой-либо учебный компьютер, то очередную «заразу» получат и носители всех остальных учащихся, работающих на этом компьютере.

То же относится и к домашним компьютерам, если на них работает более одного человека. Нередки ситуации, когда сын (или дочь), работая на многопользовательском компьютере в учебном заведении, перетаскивают оттуда вирус на домашний компьютер, в результате чего вирус попадает в компьютерную сеть фирмы папы или мамы.

Пиратское программное обеспечение

Нелегальные копии программного обеспечения, как это было всегда, являются одной из основных «зон риска». Часто пиратские копии на дисках содержат файлы, зараженные самыми разнообразными типами вирусов.

Ремонтные службы

Достаточно редко, но до сих пор вполне реально заражение компьютера вирусом при его ремонте или профилактическом осмотре. Ремонтники — тоже люди, и некоторым из них свойственно наплевательское отношение к элементарным правилам компьютерной безопасности.

Съемные накопители

Дискеты - самый распространённый канал заражения в 1980-90 годы. Сейчас практически отсутствует из-за появления более распространённых и эффективных каналов и отсутствия флоппи-дисководов.

В настоящее время Флеш-накопители (USB-флешки) заменяют дискеты и повторяют их судьбу — большое количество вирусов распространяется через съёмные накопители, включая цифровые фотоаппараты, цифровые видеокамеры, цифровые плееры (MP3-плееры), сотовые телефоны. Использование этого канала обусловлено возможностью создания на накопителе специального файла autorun.inf, в котором можно указать программу, запускаемую Проводником Windows при открытии такого накопителя. Флешки — основной источник заражения для компьютеров, не подключённых к сети Интернет.

4.6. Методы защиты от компьютерных вирусов (Демонстрируется слайд 31)

Учитель. Какие способы защиты от биологических вирусов вы знаете?

Ученики. Профилактика и лечение.

Учитель. Одним из основных методов борьбы с вирусами является, как и в медицине, своевременная профилактика. Компьютерная профилактика предполагает соблюдение небольшого числа правил, которое позволяет значительно снизить вероятность заражения вирусом и потери каких-либо данных.

Защита локальных сетей. (Демонстрируется слайд 32)Для уменьшения риска заразить файл на сервере администраторам сетей следует использовать стандартные возможности защиты сети: ограничение прав пользователей; установку атрибутов «только на чтение» и т.д. А также использовать специализированные антивирусы, проверяющие «на лету» файлы, к которым идет обращение. Если это по какой-либо причине невозможно, нужно регулярно проверять сервер обычными антивирусными программами. Значительно уменьшается риск заражения компьютерной сети при использовании бездисковых рабочих станций.

Лучше покупать дистрибутивные копии программного обеспечения у официальных продавцов, чем бесплатно или почти бесплатно копировать их из других источников или покупать пиратские копии. При этом значительно снижается вероятность заражения, хотя известны случаи покупки инфицированных дистрибутивов.

Резервное копирование информации. Периодически сохраняйте на внешнем носителе файлы, с которыми ведется работа. Такие резервные копии носят название backup-копий. Затраты на копирование файлов, содержащих исходные тексты программ, базы данных, документацию, значительно меньше затрат на восстановление этих файлов при проявлении вирусом агрессивных свойств или при сбое компьютера.

При наличии стримера или какого-либо другого внешнего носителя большого объема имеет смысл делать backup всего содержимого винчестера. Но поскольку времени на создание подобной копии требуется значительно больше, чем на сохранение только рабочих файлов, имеет смысл делать такие копии реже.

Наиболее эффективны в борьбе с компьютерными вирусами антивирусные программы. Однако хотелось бы отметить, что не существует антивирусов, гарантирующих стопроцентную защиту от вирусов, поскольку на любой алгоритм антивируса всегда можно предложить контр-алгоритм вируса, невидимого для этого антивируса.

Старайтесь не запускать непроверенные файлы, в том числе полученные из компьютерной сети. Желательно использовать только программы, полученные из надежных источников. Перед запуском новых программ обязательно проверьте их антивирусом.

Желательно также, чтобы при работе с новым программным обеспечением в памяти резидентно находился какой-либо антивирусный монитор. Если запускаемая программа заражена вирусом, то такой монитор поможет обнаружить вирус и остановить его распространение.

Все это приводи к необходимости ограничения круга лиц, допущенных к работе на конкретном компьютере. Как правило, наиболее часто подвержены заражению «многопользовательские» персональные компьютеры.

Крайне осторожно относитесь к программам и документам Word/Excel, которые получаете из глобальных сетей. Перед тем, как запустить файл на выполнение или открыть документ/таблицу, обязательно проверьте их на наличие вирусов.

Используйте специализированные антивирусы — для проверки «на-лету» всех файлов, приходящих по электронной почте (и по Internet в целом).

4.7. Антивирусные программы (Демонстрируется слайд 33)

Наиболее эффективны в борьбе с компьютерными вирусами антивирусные программы.

Качество антивирусной программы определяется, на мой взгляд, по следующим позициям, приведенным в порядке убывания их важности: (Демонстрируется слайд 34)

-

Надежность и удобство работы — отсутствие «зависаний» антивируса и прочих технических проблем, требующих от пользователя специальной подготовки.

-

Качество обнаружения вирусов всех распространенных типов, сканирование внутри файлов-документов/таблиц (MS Word, Excel, Office97), упакованных и архивированных файлов. Отсутствие «ложных срабатываний». Возможность лечения зараженных объектов. Важной является также периодичность появления новых версий (апдейтов), т.е. скорость настройки на новые вирусы.

-

Существование версий антивируса под все популярные платформы, присутствие не только режима «сканирование по запросу», но и «сканирование на лету», существование серверных версий с возможностью администрирования сети.

-

Скорость работы. Если на полную проверку компьютера требуется несколько часов, то вряд ли большинство пользователей будут запускать его достаточно часто. При этом медленность антивируса совсем не говорит о том, что он ловит вирусов больше и делает это лучше, чем более быстрый антивирус. В разных антивирусах используются различные алгоритмы поиска вирусов, один алгоритм может оказаться более быстрым и качественным, другой — медленным и менее качественным. Все зависит от способностей и профессионализма разработчиков конкретного антивируса.

-

Дополнительные функции и возможности. Они функции значительно упрощают жизнь пользователя и, может быть, даже подталкивают его запускать антивирус почаще.

Типы антивирусов (Демонстрируется слайд 35)

Самыми популярными и эффективными антивирусными программами являются антивирусные сканеры (другие названия: фаги, полифаги, детекторы, доктора). Следом за ними по эффективности и популярности следуют CRC-сканеры (ревизор). Часто оба приведенных метода объединяются в одну универсальную антивирусную программу, что значительно повышает ее мощность. Применяются также различного типа блокировщики и иммунизаторы.

Сканеры (фаги, полифаги, детекторы, доктора)

Принцип работы антивирусных сканеров основан на проверке файлов, секторов и системной памяти и поиске в них вирусов.

Сканеры можно разделить на две категории — «универсальные» и «специализированные». Универсальные сканеры рассчитаны на поиск и обезвреживание всех типов вирусов вне зависимости от операционной системы, на работу в которой рассчитан сканер. Специализированные сканеры предназначены для обезвреживания ограниченного числа вирусов или только одного их класса, например макро-вирусов. Специализированные сканеры, рассчитанные только на макро-вирусы, часто оказываются наиболее удобным и надежным решением для защиты систем документооборота в средах MS Word и MS Excel.

Сканеры также делятся на «резидентные» (мониторы), производящие сканирование «на-лету», и «нерезидентные», обеспечивающие проверку системы только по запросу. Как правило, «резидентные» сканеры обеспечивают более надежную защиту системы, поскольку они немедленно реагируют на появление вируса, в то время как «нерезидентный» сканер способен опознать вирус только во время своего очередного запуска.

К достоинствам сканеров всех типов относится их универсальность, к недостаткам — размеры антивирусных баз, которые сканерам приходится «таскать за собой», и относительно небольшую скорость поиска вирусов.

CRC-сканеры (ревизоры)

Принцип их работы подсчете контрольных сумм для присутствующих на диске файлов/системных секторов. Эти суммы затем сохраняются в базе данных антивируса, как, впрочем, и некоторая другая информация: длины файлов, даты их последней модификации и т.д. При последующем запуске CRC-сканеры сверяют данные, содержащиеся в базе данных, с реально подсчитанными значениями. Если информация о файле, записанная в базе данных, не совпадает с реальными значениями, то CRC-сканеры сигнализируют о том, что файл был изменен или заражен вирусом.

У этого типа антивирусов есть недостаток, который заметно снижает их эффективность. Этот недостаток состоит в том, что CRC-сканеры не способны поймать вирус в момент его появления в системе, а делают это лишь через некоторое время, уже после того, как вирус разошелся по компьютеру. CRC-сканеры не могут определить вирус в новых файлах (в электронной почте, на дискетах, в файлах, восстанавливаемых из backup или при распаковке файлов из архива), поскольку в их базах данных отсутствует информация об этих файлах.

Блокировщики (сторожа, фильтры)

Антивирусные блокировщики — это резидентные программы, перехватывающие «вирусо-опасные» ситуации и сообщающие об этом пользователю. К «вирусо-опасным» относятся вызовы на открытие для записи в выполняемые файлы, запись в boot-сектора дисков или винчестера, попытки программ остаться резидентно и т.д., то есть вызовы, которые характерны для вирусов в моменты из размножения.

К достоинствам блокировщиков относится их способность обнаруживать и останавливать вирус на самой ранней стадии его размножения. К недостаткам относятся существование путей обхода защиты блокировщиков и большое количество ложных срабатываний, что, видимо, и послужило причиной для практически полного отказа пользователей от подобного рода антивирусных программ.

Иммунизаторы (вакцины)

Иммунизаторы делятся на два типа: иммунизаторы, сообщающие о заражении, и иммунизаторы, блокирующие заражение каким-либо типом вируса. Первые обычно записываются в конец файлов (по принципу файлового вируса) и при запуске файла каждый раз проверяют его на изменение. Недостаток у таких иммунизаторов всего один - абсолютная неспособность сообщить о заражении стелс-вирусом. Поэтому такие иммунизаторы практически не используются в настоящее время.

Второй тип иммунизации защищает систему от поражения вирусом какого-то определенного вида. Файлы на дисках модифицируются таким образом, что вирус принимает их за уже зараженные. Для защиты от резидентного вируса в память компьютера заносится программа, имитирующая копию вируса. При запуске вирус натыкается на нее и считает, что система уже заражена.

Наиболее популярными в настоящее время антивирусными программами являются: (Демонстрируется слайд 36)

-

пакет антивирусных программ Е. В. Касперского (производитель «Лаборатория Касперского);

-

NOD 32 (производитель Eset);

-

Panda (производитель Panda Software International);

-

Dr. Web (производитель Санкт-Петербургская антивирусная лаборатория Данилова);

-

ревизор дисков Adinf Д. Ю. Мостового (производитель «ДиалогНаука).

4.8. Возможности программы «Антивирус Касперского 6.0» (Демонстрируется слайд 37)

«Антивирус Касперского 6.0» предоставляет большие возможности в плане защиты информации: (Демонстрируется слайд 38)

-

защита от вирусов, троянских программ и червей;

-

защита от шпионских, рекламных и других потенциально опасных программ;

-

проверка файлов, почты и интернет-трафика в реальном времени;

-

проактивная защита от новых и неизвестных угроз;

-

антивирусная проверка данных на любых типах съемных носителей;

-

проверка и лечение архивированных файлов;

-

контроль выполнения опасных макрокоманд в документах Microsoft Office;

-

средства создания диска аварийного восстановления системы.

В разделе «Защита» выводится список всех составляющих программы: (Демонстрируется слайд 39)

-

файловый антивирус (монитор) проверяет файлы в момент их открытия на жестких или сменных дисках;

-

почтовый антивирус – средство, позволяющее обнаруживать и уничтожать вирусы в электронной почте;

-

веб-антивирус отслеживает просматриваемые Интернет –страницы и проверяет потенциально небезопасные элементы: скрипты, коды, объекты и т. д. В настройках веб-антивируса лучше ничего не трогать;

-

проективная защита позволяет контролировать различные подозрительные действия, запуск подозрительных программ, контролирует целостность приложений, отслеживает изменения в системном реестре;

-

анти-хакер (файрвол) выполняет различные действия по отражению хакерских атак и несанкционированных соединений, блокирует всплывающие окна и рекламные бннеры;

-

анти-шпион включает в себя антифишинг (защиту финансовой информации), антидозвон (защита от троянов, которые заставляют компьютер дозваниваться на различные платные номера) и защиту от воровства личных данных;

-

анти-спам модуль защиты от непрошенной рекламы в электронной почте.

Раздел «Поиск вирусов» позволяет сканировать на вирусы следующие области:

-

критические области – это те разделы компьютера, в которые вирусы наиболее часто стремятся внедриться. Критические области следует, проверят каждый день при каждой загрузке компьютера;

-

мой компьютер – это проверка всех областей, которые представлены в пиктограмме операционной системы «Мой компьютер». Туда входят жесткие и сменные диски, сетевые, области памяти и т. д.;

-

объекты автозапуска – это системная память (программы находящиеся в памяти), непосредственно объекты автозапуска (программы, перечисленные в разделе автозапуска операционной системы), а также загрузочные секторы дисков.

Раздел «Сервис» включает в себя:

-

обновление – возможность получения обновлений антивирусных баз и программных модулей;

-

файлы данных хранят информацию о выполняемых программой действиях;

-

аварийный диск – это возможность создать диск для восстановления работоспособности системы после вирусной атаки, когда невозможно провести начальную загрузку;

-

поддержка – здесь сосредоточены ссылки для обращения к службе поддержки.

4.9. Законодательство Российской Федерации о вредоносных программах (Демонстрируется слайд 40)

Сегодня невозможно гарантировать стопроцентной защиты от вирусов и других опасностей – ежегодно появляются тысячи новых вредоносных приложений.

Несколько лет назад хакерами двигало желание прославиться. Сейчас они хотят заработать на своих «творениях». Поэтому количество вирусов постоянно увеличивается. «За последний год наша лаборатория получила больше образцов вирусов, чем за предыдущие 15 лет работы! К сожалению, пока тенденция увеличения числа вредоносных кодов будет продолжаться» - говорит Константин Архипов, директор Panda Security в России.

В России с введением в действие с 1 января 1997 года нового Уголовного кодекса (УК) предусмотрена уголовная ответственность за преступления с информацией. В УК РФ содержится глава 28 «Преступления в сфере компьютерной информации». В трех статьях этой главы перечислены основные составы компьютерных преступлений. (Демонстрируется слайд 41)

Статья 273 гласит: «Создание программ для ЭВМ или внесение изменений в существующие программы, заведомо приводящих к несанкционированному уничтожению, блокированию, модификации либо копированию информации, нарушению работы ЭВМ, системы ЭВМ или их сети, а равно использование либо распространение таких программ, или машинных носителей с такими программами, – наказываются лишением свободы на срок до трех лет со штрафом в размере от двухсот до пятисот минимальных размеров оплаты труда, в размере заработной платы, или иного дохода осужденного за период от двух до пяти месяцев.

То же деяние, повлекшее по неосторожности тяжкие последствия, – наказывается лишением свободы на срок от трех до семи лет».

Существует ли возможность возмещения ущерба, нанесенного вирусом, если человек, написавший и распространивший его или выполнивший атаку через Сеть, будет найден?

По мнению Константина Архипова, директора Panda Security в России, «шанс возместить убытки, конечно, есть. Особенно когда злоумышленник будет пойман. Если от атаки вы понесли ущерб – нужно не стесняться, а пойти и написать заявление в милицию. Дальше уже она будет заниматься этим делом, и если хакера поймают, вы получите право требовать в суде компенсацию ущерба. Но не надо забывать, что ущерб нужно будет еще доказать. Сомнительно, что суд сможет оценить стоимость утерянного в результате хакерского действия домашнего фотоархива за последние несколько лет. Поэтому получение компенсации – дело долгое и хлопотное, но отнюдь не безнажежное».

Поэтому, современный пользователь должен понимать, что программы комплексной защиты спасают от большинства угроз и значительно снижают риск заражения компьютерным вирусом, а также потерю важной конфиденциальной информации.

5. Закрепление.

-

Фронтальный опрос.

А) Из предложенного списка уберите термины, не относящиеся к антивирусным программам:

детекторы, доктора (фаги), ревизоры, интерпретаторы, ревизоры, фильтры, драйверы, вакцины (иммунизаторы). (Демонстрируется слайд 42)

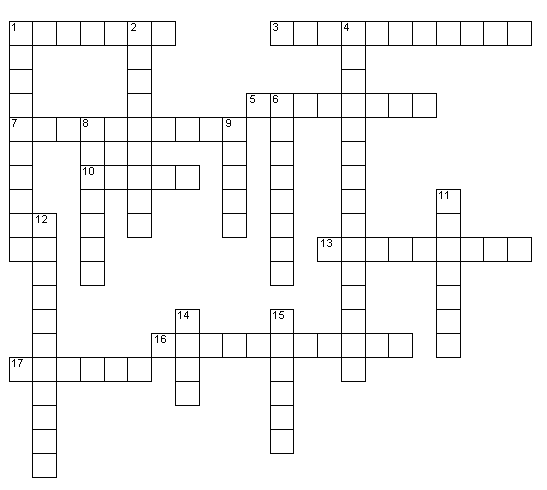

Б) Разгадайте кроссворд: (Демонстрируются слайды 43-61)

Для удобства разгадывания кроссворда учащимся раздаются вопросы кроссворда (см. файл дм_кроссворд.doc)

Вопросы по горизонтали:

1.Антивирусная программа, принцип работы которой основан на проверке файлов, загрузочных секторов дисков и оперативной памяти в поиске в них известных и новых вирусов.

3.Утилита для создания новых компьютерных вирусов.

5.Наука, от которой пришло название "вирус".

7. Вирусы, поражающие документы MS Office, основанные на использовании макрокоманд.

10.Программа, способная к саморазмножению.

13. Вирусы, не изменяющие файлы, но создающие для .EXE файлов .COM файлы с тем же именем.

16.Мутация вирусов.

17.Антивирусная программа, то же что и полифаг.

Вопросы по вертикали:

1.Вирус, предпринимающие специальные меры для затруднения их поиска и анализа, не содержат ни одного постоянного участка кода.

2.Программа против вирусов.

4.Одно из главных свойств вирусов, способность к созданию себе подобных.

6….-черви. Вирусы, распространяющиеся в сети во вложенных файлах в почтовое сообщение.

8.Антивирус, чей принцип работы основан на подсчете контрольных сумм для присутствующих на диске файлов.

9.Вирус-"невидимка".

11.Резидентно находящаяся в оперативной памяти утилита, которая позволяет выявлять «подозрительные» действия пользовательских программ, а при обнаружении «подозрительной» функции либо выдает на экран сообщение, либо блокирует выполнение перехваченной функции, либо совершает другие специальные действия.

12.Видоизменение вируса.

14. Троянский-…

15. "Лечащий" антивирус.

Ответы на кроссворд:

По горизонтали: 1.Полифаг. 3.Конструктор. 5.Биология. 7.Макровирус. 10.Вирус. 13.Компаньон. 16.Полиморфизм. 17.Сканер. 18. Дизассемблер.

По вертикали: 1.Полиморфик. 2.Антивирус. 4.Саморазмножение. 6.Интернет. 8.Ревизор. 9.Стелс. 11. Монитор. 12. Модификация. 14.Конь. 15. Доктор.

-

Работа на компьютере — сканирование сменных носителей на наличие вирусов с помощью программы «Антивирус Касперского 6.0».

Учащиеся получают различные виды сменных носителей – дискеты, CD-диски, флэш-накопители, которые необходимо проверить на вирусы и доложить учителю о результатах проверки.

-

Работа в группе — разработайте памятку пользователю домашнего компьютера по защите программ и данных от компьютерных вирусов.

Учащиеся делятся на группы по 3-4 человека, и каждая группа разрабатывает памятку. Затем представитель одной из групп зачитывает, разработанную его группой памятку. Остальные ребята обсуждают услышанное и вносят дополнения. Доработанная и отредактированная памятка оформляется каждой группой на компьютере и распечатывается на принтере.

Учитель. Безопасность компьютера – это целая система, требующая тщательной проработки, оценки рисков, взвешенного анализа и т.д. К сожалению, это не под силу сделать пользователю домашнего компьютера. Вот какие рекомендации общего характера дает исполнительный директор компании «Элкомсофт» Владимир Каталов. Раздается памятка безопасности.

Физкультминутка. Работая на компьютере, составляя памятку для пользователя ваши глаза устали, выполните гимнастику для глаз и кистей рук. (Демонстрируется слайд 63)

Упражнение 1. Выполняется сидя. Быстро моргать в течение 30 сек.

Упражнение 2. Выполняется стоя. Смотреть вдаль прямо перед собой 2-3 с, поставить палец руки по средней линии лица на расстоянии 25-30 см от глаз, перевести взгляд на конец пальца и смотреть на него 3-5 с, опустить руку. Повторить 5 раз.

Упражнение 3. Растереть наружные и внутренние поверхности ладоней до ощущения тепла.

Упражнение 4. Кисти постепенно сжимать в кулаки, все крепче и крепче на счет 1-6. Встряхнуть кистями, расслабиться на счет 7-9.

-

Решение ситуационных задач

Учащимся раздается текст задач (см. файл дидактический материал.doc)

Используя выписку из главы 28 «Преступления в сфере компьютерной информации» Уголовного Кодекса Российской Федерации ответьте на следующий вопрос: «Можно ли квалифицировать действия лица (группы лиц) в описанной ситуации как противоправные?» Ответ необходимо обосновать, указав соответствующий нормативный документ, его статью пункт статьи.

Задача 1.

П. П. Андреев, сотрудник одного из филиалов ИТ-банка, внедрил в компьютерную банковскую систему вирус, уничтоживший исполняемые файлы (файлы с расширением .exe). В результате внедрения этого вируса было уничтожено 40% банковских программных приложений, что принесло банку материальный ущерб в размере 750 000 рублей.

Решение.

Действия П. П. Андреева квалифицируются как противоправные на основании ст. 273, п. 2 УК РФ, т. к. налицо распространение вредоносных программ для ЭВМ, которое привело к тяжким последствиям.

Задача 2.

Будет ли удовлетворен иск компании «Интермедиа» о привлечении к уголовной ответственности гражданина Р. И. Сизова и выплате им фирме денежной компенсации, если он внедрил в компьютерную сеть компании программу, действие которой заключается в уничтожении исполняемых файлов в какой-либо компьютерной сети? Функционирование данной программы принесло убытки разным организациям на общую сумму 670 000 рублей.

Решение.

Судебный иск компании «Интермедиа» о привлечении к уголовной ответственности гражданина Р. И. Сизова и выплате им фирме денежной компенсации будет удовлетворен, т. к. действия гражданина Р. И. Сизова квалифицируются как противоправные на основании ст. 273, п. 2 УК РФ, ввиду того налицо распространение вредоносных программ для ЭВМ, которое привело к тяжким последствиям.

Задача 3.

За распространение программы, действие, которой заключается в уничтожении текстовых файлов в какой-либо компьютерной сети, студент III курса авиационного техникума был наказан судом штрафом в размере 100 минимальных размеров оплаты труда.

Решение.

В данной ситуации студент на основании ст. 273, п. 2 УК РФ должен был получить наказание в виде штрафа в размере 200 минимальных размеров оплаты труда.

Задача 4.

По вине оператора по набору данных М. Л. Плехановой, работавшей с компьютерной системой бухгалтерских платежей, торговая сеть «Антиквар» понесла денежные убытки в размере 1 850 000 рублей. М. Е. Плехановой было предъявлено обвинение по ст. 273 УК РФ.

Решение.

В данной ситуации М. Е. Плехановой должно быть предъявлено обвинение по ст. 274, п. 1 УК РФ, т. к. налицо нарушение правил эксплуатации ЭВМ, причинившее финансовый ущерб торговой сети «Антиквар».

8. Рефлексия. Выполняется каждым учащимся на листе рефлексии, который лежит у каждого на столе. Вопросы для рефлексии:

-

Мне больше всего удалось ...

-

За что ты можешь себя похвалить?

-

За что ты можешь похвалить одноклассников? Что приобрёл?

-

Что меня удивило?

-

Для меня было открытием то, что ...

-

Что, на твой, взгляд удалось?

-

Что, на твой, взгляд не удалось? Почему? Что учесть на будущее?

-

Мои достижения на уроке ...

-

Своей работой на уроке я:

-

доволен;

-

не совсем доволен;

-

я не доволен, потому что ...

-

-

Я ставлю себе за урок оценку ________

9. Заключение.

Единого рецепта, обеспечивающего стопроцентную гарантию сохранности данных и надежной работы сети, не существует. Однако создание комплексной, продуманной концепции безопасности, учитывающей специфику решаемых задач, поможет свести риск потери ценнейшей информации к минимуму.

Что касается пользователей домашних компьютеров, то следует отметить, что каждого подстерегает опасность либо уничтожения, либо заражения немаловажной для нас информации. Значит, необходимо поддерживать безопасность на максимальном уровне. Необходима защита, которую каждый волен выбрать сам. Помните: защита — надежный способ от нападения.

Вы сегодня работали хорошо, справились с поставленной перед вами задачей, а также показали хорошие знания по теме «Компьютерные вирусы. Антивирусные программы». За работу на уроке вы получаете следующие оценки (объявляются оценки активно работавших на уроке учеников).

Спасибо всем за хорошую работу. Молодцы! (Демонстрируется слайд 64)

10. Задание на дом. Используя составленный на уроке опорный конспект и § 1.10 учебника выучить тему «Компьютерные вирусы и антивирусные программ» (Информатика и информационные технологии. Учебник для 10-11 классов/ Н. Д. Угринович. — М.: БИНОМ. Лаборатория базовых знаний, 2009. — 512с.: ил.)

Литература

-

Большая энциклопедия Кирилла и Мефодия - «Кирилл и Мефодий», 2003.

-

Вольфсон Б. Зараза //Домашний компьютер. 2004. № 11.

-

Интервью // Computer Bild. 2008. № 24.

-

Информатика и информационные технологии. Учебник для 10-11 классов / Н. Д. Угринович. – М.: БИНОМ. Лаборатория знаний, 2003. – 512 с.: ил.

-

Компьютерные вирусы: хроника первых сражений //Информатика и образование. 2005. № 2.

-

Костенок С. Защита //Домашний компьютер. 2004. № 11.

-

Ожегов С. И. и Шведова Н. Ю. Толковый словарь русского языка: 80000 слов и фразеологических оборотов / Российская АН.; Российский фонд культуры; - 3-е изд.; стереотипное – М.:АЗЪ, 1995.

-

Паршин Е. В. Как защитить компьютер от ошибок, вирусов, хакеров. СПб.: Питер, 2006.

-

Поляков В. П. Информационная безопасность в курсе информатики //Информатика и образование. 2006. № 10.

-

Поляков В. П. Практическое занятие по изучению основ информационной безопасности //Информатика и образование. 2006. № 11.

-

Расторгуев С. П. Основы информационной безопасности //Информатика и образование. 2007. № 8.

-

Ревич Ю. Окна настежь или 17 минут безопасности //Домашний компьютер. 2004. № 11.

-

Семенова З. В. Ситуационные задачи по теме «Правовые аспекты информационной безопасности» //Информатика и образование. 2008. № 2.

-

Сухарев А. Компьютерные преступления //Домашний компьютер. 1999. № 7-8.

-

Черкашина И. Ф. Изучение темы «Информационная безопасность» в курсе информатики // Информатика и образование. 2007. № 9.

-

Экслер А. Б. Самый полный и понятный самоучитель ПК, или Укрощение компьютера / Алекс Экслер. – 3-е изд., перераб. И доп. – М.:АСТ Москва: ЭКСпромт, 2008.

-

Энциклопедия персонального компьютера и Интернета Кирилла и Мефодия - «Кирилл и Мефодий», 2003.

-

http://ru.wikipedia.org/wiki/ - энциклопедия «Википедия».

-

http://www.ledforum.ru/uk/28.htm - Уголовный Кодекс Российской Федерации.

-

http://www.rusedu.info/Article659.html - Кроссворд по информатике на тему: “Вирусы и антивирусные средства”. №4.

-

http://www.viruslist.com/ru/viruslist.html - вирусной энциклопедии «Лаборатории Касперского».

Здесь представлен конспект к уроку на тему «Компьютерные вирусы и антивирусные программы», который Вы можете бесплатно скачать на нашем сайте. Предмет конспекта: Информатика Также здесь Вы можете найти дополнительные учебные материалы и презентации по данной теме, используя которые, Вы сможете еще больше заинтересовать аудиторию и преподнести еще больше полезной информации.